Vägledning för utfärdare

Vägledning till uppfyllande av tillitsramverkets krav för Svensk e-legitimation. Senast uppdaterad 2025-03-14.

Ändringar 2025-03-14

- Inledning: Tillägg av beskrivning av hur tillitsramverket och vägledningen förhåller sig till eIDAS-förordningen och den praxis som utarbetats i eIDAS samarbetsorgan.

- Vägledning till K2.9: Förtydligande avseende begreppet ”vedertagna revisionsstandarder” och om revisorns kompetens.

- Vägledning till K3.2: Förtydligande avseende verksamheter som inte omfattas av Säkerhetsskyddslagens (2018:585) bestämmelser.

- Vägledning till K5.7: Hänvisning till bilaga C om kompletterande regler för icke-bofasta.

- Vägledning till K6.1: Förtydligande avseende att biometri inte ska användas som en autentiseringsfaktor för tillitsnivå 4.

- Vägledning till K6.2: Förenkling av vägledning avseende hårdvarubaserat skydd med anledning av att detta skydd som regel finns inbyggt i smarttelefoner idag.

Hela dokumentet:

- Uppdatering av referenser till standarder där nya versioner har publicerats.

- Redaktionella ändringar och generella förtydliganden.

Ändringar 2023-10-01

- Vägledning till K5.7: Förtydligande avseende samordningsnummer med anledning av lagen (2022:1697) om samordningsnummer.

- Vägledning till K5.7: Ändrad beskrivning av lagen (1998:527) om det statliga personadressregistret (SPAR) till att överensstämma med den formulering som trädde i kraft 2023-09-01.

Ändringar 2023-10-19

- Vägledning till K2.6: Förtydligande att även kunder till utfärdaren kan vara underleverantörer, och vägledning kring vad som förväntas av utfärdaren i ett sådant fall.

- Vägledning till K5.10: Ny vägledning avseende främlingspass som utfärdas av Migrationsverket.

1. Inledning

Om Tillitsramverket för Svensk e-legitimation

Tillitsramverket för Svensk e-legitimation (hädanefter "tillitsramverket") syftar till att etablera gemensamma krav för utfärdare av Myndigheten för Digital förvaltning (Digg) granskade och godkända e-legitimationer. Kraven, som vilar på internationella standarder och erkända och etablerade principer, är fördelade på olika skyddsklasser – tillitsnivåer – som svarar mot olika grader av teknisk och operationell säkerhet hos utfärdaren och olika grader av kontroll av att en person som tilldelas en elektronisk legitimationshandling verkligen är den han eller hon utgett sig för att vara.

Kraven formuleras enligt en allmänt vedertagen modell för elektronisk identifiering, där hanteringen av e-legitimationen delas in i tre olika faser:

- Ansökan och fastställande av sökandens identitet;

- Utfärdande och tillhandahållande av e-legitimationshandling; och

- Verifiering av e-legitimation och utställande av identitetsintyg.

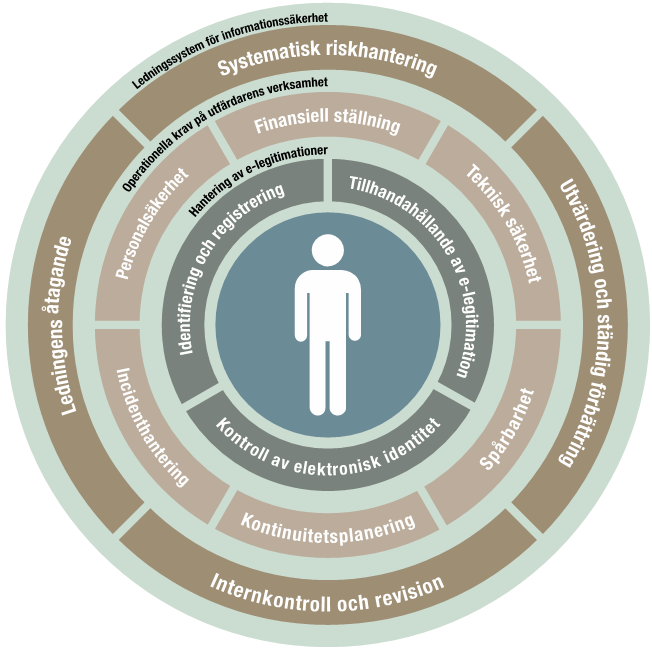

I var och en av dessa faser krävs särskilda åtgärder för att upprätthålla den angivna skyddsnivån för hanteringen av e-legitimationer. De områden inom vilka krav ställs redovisas översiktligt i följande figur.

Tillitsnivåerna är definierade utifrån en konsekvensbaserad modell för riskbedömning. Modellen är indelad i graderna begränsade, måttliga, betydande och allvarliga – det vill säga fyra nivåer. Valet av tillitsnivå för en e-tjänst görs genom en avvägning utifrån sex riskområden och vad en felaktig legitimering skulle kunna föra med sig för negativa konsekvenser.

Möjliga konsekvenser vid felaktig identifiering

Riskområde | Tillitsnivå 1 | Tillitsnivå 2 | Tillitsnivå 3 | Tillitsnivå 4 |

|---|---|---|---|---|

Olägenhet, oro eller ryktesskada | Begränsad | Måttlig | Betydande | Allvarlig |

Finansiell skada eller skadeståndsansvar | Begränsad | Måttlig | Betydande | Allvarlig |

Röjande av känsliga uppgifter till obehöriga | Ska inte användas | Måttlig | Betydande | Allvarlig |

Brottsyttringar | Ska inte användas | Begränsad | Betydande | Allvarlig |

Skada på verksamhet och allmänintresse | Ska inte användas | Begränsad | Måttlig | Allvarlig |

Personsäkerhet | Ska inte användas | Ska inte användas | Måttlig | Betydande |

Tabellen ska läsas så att respektive tillitsnivå möter en viss riskprofil, där riskerna inom vart och ett av de angivna områdena inte får överstiga den angivna konsekvensgraden. Risker kan naturligtvis förekomma inom flera områden, och det är inte osannolikt att en felaktig identifiering kan leda till negativa konsekvenser inom flera områden. Det blir då det område där de svåraste konsekvenserna kan förekomma som blir styrande för vilken tillitsnivå som krävs. Flera risker inom olika områden ska alltså i regel inte räknas samman vid val av tillitsnivå.

Konsekvensgraderna överensstämmer även med de nivåer som Myndigheten för samhällsskydd och beredskap (MSB) definierat i skriften Modell för klassificering av information. Till dessa nivåer har emellertid i riskbedömningsmodellen ovan tillförts den lägre graden begränsade konsekvenser, i syfte att modellen helt ska överensstämma med de internationella och vedertagna principer som råder inom området. Av samma anledning förekommer i modellen tillitsnivå 1 som svarar mot en elektronisk identifiering där användarens verkliga identitet inte är verifierad. Denna tillitsnivå har ingen motsvarighet i tillitsramverket, då den inte utgör en e‑legitimation i verklig mening.

För Svensk e-legitimation på tillitsnivå 3 är avsikten att den ska ge motsvarande skyddsnivå som den traditionella fysiska legitimationshandlingen, samtidigt som en sådan e-legitimation ska kunna tillhandahållas och användas på ett så effektivt sätt som möjligt. Det är också denna nivå av tillit som de flesta av dagens e-legitimationer normalt når upp till.

Tillitsnivå 2, som något förenklat avses motsvara det skydd som en kod förmedlad via reguljär postgång ger, ska kunna användas vid enklare ärenden där sådan personlig kod i många fall redan idag används. Exempel på när sådan enklare identifiering är gångbar kan till exempel vara godkännande av inkomstdeklaration, ställa av eller på ett fordon, se ett sammandrag av trängselskattebeslut, et cetera.

För tillitsnivå 4 tillkommer ytterligare krav på skydd vid utgivning och hantering i övrigt, och avses svara mot de allra högsta skyddsbehoven. De centrala delarna av denna tillkommande kravställning är att utgivning måste ske vid personligt besök. Det ställs även särskilt stringenta krav på utfärdarens internkontroll samt krav på hårdvarubaserat fysiskt skydd av e-legitimationshandlingen (t.ex. aktivt kort).

De svenska tillitsnivåerna 2, 3 och 4 svarar mot eIDAS tillitsnivåer låg, väsentlig och hög så som de definieras i kommissionens genomförandeförordning (EU) 2015/1502. De svenska tillitsnivåerna ska betraktas som en precisering av de EU-gemensamma tillitsnivåerna, anpassade till svenska förhållanden. Denna vägledning speglar även den praxis som över tid utarbetats inom eIDAS samarbetsorgan i de sakkunniggranskningar som genomförs i samband med att en e-legitimationstyp ska anmälas till EU-kommissionen för gränsöverskridande användning. Genom att följa vägledningen läggs således grunden för att en e-legitimation som granskas och godkänns för kvalitetsmärket Svensk e-legitimation även ska erkännas för användning i samtliga andra länder inom EU/EES.

Målgrupp och syfte

Denna skrift syftar till att utgöra den vägledning som både utfärdare av e-legitimationer och Myndigheten för digital förvaltning (Digg) har till stöd för att, från tid till annan, bedöma kravuppfyllnad gentemot tillitsramverkets regler. Vägledningen beskriver syfte och innebörd av respektive bestämmelse i tillitsramverket på en mer detaljerad nivå, samt ger exempel på hur den avsedda skyddsnivån kan uppnås. Vägledningen belyser också tekniska säkerhetsaspekter som är av sådan karaktär att de kan behöva ändras förhållandevis ofta.

Det bör därför noteras att vägledningen är ett levande dokument som förväntas uppdateras i takt med teknikutveckling, omvärldskrav och förändrade risknivåer.

2. Organisation och styrning

Övergripande krav på verksamheten

K2.1 Utfärdare av Svensk e-legitimation som inte är ett offentligt organ ska drivas som registrerad juridisk person samt teckna och vidmakthålla för verksamheten erforderliga försäkringar.

K2.2 Utfärdare av Svensk e-legitimation ska ha en etablerad verksamhet, vara fullt operationell i alla delar som berörs i detta dokument, samt vara väl insatt i de juridiska krav som ställs på denne som utfärdare av Svensk e-legitimation.

K2.3 Utfärdare av Svensk e-legitimation ska ha förmåga att bära risken för skadeståndsskyldighet samt förfoga över tillräckliga ekonomiska medel för att kunna bedriva verksamheten i minst 1 år.

Vägledning till K2.1 – K2.3

Bestämmelserna i denna del syftar till att säkerställa att utfärdare har en stabil ekonomisk och finansiell ställning som är tillräcklig för att Digg, förlitande parter och innehavare av Svensk e-legitimation ska kunna fästa tillit till verksamhetens stabilitet och kontinuitet, samt att utfärdaren kan hållas ansvarig vid eventuella upptäckta brister.

Gällande kraven på erforderliga försäkringar i K2.1, så avses sådana försäkringar som är nödvändiga för att säkerställa verksamhetens fortlevnad och kontinuitet vid extraordinära händelser. Om utfärdarens finansiella ställning är sådan att försäkringar inte behövs för att täcka skador som kan tänkas uppkomma (t.ex. genom plötsliga händelser eller att utfärdaren har befunnits skadeståndsskyldig), kan alltså kravet på försäkringar lämnas utan avseende.

Bestämmelsen K2.2 innebär att leverantören redan vid ansökan om godkännande ska kunna visa på komplett kravuppfyllnad. Det ska vara möjligt att via revisionsspår följa att samtliga kontroller är införda och är effektiva. I en nyetablerad verksamhet kan det naturligtvis vara så att inga användare i verklig mening finns anslutna till tjänsten. Då ska tjänstens kravuppfyllnad åtminstone kunna verifieras via ett rimligt antal pilotanvändare som fungerat i tillräckligt lång tid för att revisionsspår till respektive kontroll ska ha uppstått.

Kravet i K2.3 avser alltså inte att reglera utfärdarens eventuella skadeståndsansvar, utan enbart utfärdarens förmåga att bära risken för sådan skadeståndsskyldighet. Utfärdaren kan påvisa sådan förmåga både genom sin finansiella ställning eller genom att ha tecknat lämplig ansvarsförsäkring.

Informationssäkerhet

K2.4 Utfärdare av Svensk e-legitimation ska för de delar av verksamheten som berörs genom tillitsramverket ha inrättat ett ledningssystem för informationssäkerhet (LIS) som i tillämpliga delar baseras på ISO/IEC 27001 eller motsvarande likvärdiga principer för ledning och styrning av informationssäkerhetsarbetet, innefattande bland annat att:

(a) Samtliga säkerhetskritiska administrativa och tekniska processer ska vara dokumenterade och vila på en formell grund, där roller, ansvar och befogenheter finns tydligt definierade.

(b)Utfärdare av Svensk e-legitimation ska säkerställa att denne vid var tid har tillräckliga personella resurser till förfogande för att uppfylla sina åtaganden.

(c) Utfärdare av Svensk e-legitimation ska inrätta en process för riskhantering som på ett ändamålsenligt sätt, kontinuerligt eller minst var tolfte månad, analyserar hot och sårbarheter i verksamheten, och som genom införande av säkerhetsåtgärder balanserar riskerna till acceptabla nivåer.

(d) Utfärdare av Svensk e-legitimation ska inrätta en process för incidenthantering som systematiskt säkerställer kvaliteten i tjänsten, former för vidarerapportering och att lämpliga reaktiva och preventiva åtgärder vidtas för att lindra eller förhindra skada till följd av sådana händelser.

(e) Utfärdare av Svensk e-legitimation ska upprätta och regelbundet testa en kontinuitetsplan som tillgodoser verksamhetens tillgänglighetskrav genom en förmåga att återställa kritiska processer vid händelse av kris eller allvarliga incidenter.

(f) Utfärdare av Svensk e-legitimation ska regelbundet utvärdera arbetet med informationssäkerheten och införa förbättringsåtgärder i ledningssystemet.

K2.5 Ledningssystemets omfattning och mognadsgrad:

Nivå 4: Ledningssystemet för informationssäkerhet ska följa SS-ISO/IEC 27001:2017 eller därmed jämställbara efterföljande eller internationella versioner av standarden, och inom avgränsningen för detta inkludera samtliga krav som ställs på Utfärdare av Svensk e-legitimation.

Vägledning till K2.4 – K2.5

Kraven i K2.4 tar fasta på styrning, kontroll, utvärdering och förbättring av informationssäkerhetsarbetet. Till stöd för detta bör ledningssystemstandarden SS-ISO/IEC 27001:2022 eller motsvarande internationella versioner användas, men aktörer som implementerat likvärdiga principer för ledning och styrning av informationssäkerhetsarbetet, och som fyller bestämmelsens syfte, kan också godtas. Centralt för kravuppfyllnad är att ledningen gett bevis på sitt åtagande för att upprätta, införa, driva, övervaka, granska, underhålla och förbättra ledningssystemet, att processerna för varje steg är dokumenterade och planerade, samt att erforderliga resurser för att genomföra detta är tillsatta.

Ledningssystemets omfattning ska vara dokumenterad och beslutad av ledningen genom ett uttalande om tillämplighet (statement of applicability) eller motsvarande dokument.

Processen för riskhantering ska vara dokumenterad och tillämpad, och ska bygga på en riskanalysmetodik som ger konsistenta, korrekta och jämförbara resultat. Processen ska innefatta att också utforma, införa och följa upp risklindrande åtgärder, samt utverkande av riskägarens godkännande av kvarvarande risk. Dokumentation från riskhanteringsprocessen ska bevaras för att kunna följa de resonemang som förts och skapa spårbarhet i det beslutsunderlag som ligger till grund för införande och förbättring av säkerhetsåtgärder.

För aktörer som levererar tjänster enligt tillitsnivå 4 ska ledningssystemet fullt ut leva upp till kraven i ledningssystemstandarden SS-ISO/IEC 27001:2022 eller motsvarande efterföljande eller internationella versioner av standarden. Kravuppfyllnad på denna nivå kan styrkas genom certifiering av ledningssystemet, genomförd av ackrediterad revisor. Om alternativa standarder eller principer tillämpas ska en analys av överensstämmelse mellan standarderna vara genomförd, för att klargöra att inga väsentliga avvikelser förekommer.

Villkor för underleverantörer

K2.6 En utfärdare av Svensk e-legitimation som på annan part har lagt ut utförandet av en eller flera säkerhetskritiska processer, ska genom avtal definiera vilka kritiska processer som underleverantören är ansvarig för och vilka krav som är tillämpliga på dessa, samt tydliggöra avtalsförhållandet i utfärdardeklarationen.

Vägledning till K2.6

Även om utfärdare lägger ut utförandet av vissa delar av sitt åtagande på en eller flera underleverantörer, så ansvarar utfärdaren för dessa som för egen verksamhet. Det avses innefatta samtliga krav som följer av anslutningsavtalet, bland annat att Digg bereds samma möjlighet till insyn i underleverantörs verksamhet som i den egna.

Bestämmelsen K2.6 syftar dock till att i första hand klargöra dessa eventuella underleverantörsförhållanden. Vilka underleverantörer som ansvarar för vilka delar ska bland annat belysas för att Digg ska kunna bedöma om det kan finnas några sårbarhetsaspekter i användandet av en leverantör, möjligen genom att flera andra utfärdare använder samma underleverantör för utförandet av en likartad tjänst. Syftet är också att det inom avtalsförhållandet ska vara reglerat vilka uppgifter underleverantören ska svara för och att det tydligt ska framgå vilka kraven och förutsättningarna för underleverantörens åtaganden är.

Det bör i sammanhanget noteras att en underleverantör i affärsmässig mening kan vara kund till utfärdaren. Vid utgivning av e-legitimationer som ska användas i tjänsten är det till exempel vanligt att arbetsgivaren, i egenskap av beställare av e-legitimationer, också är utförare av vissa åtgärder i samband med utgivningen och tillhandahållandet av e-legitimationer. Även i sådana fall ska utfärdaren ansvara för beställarens åtaganden som för den egna verksamheten. Då det är fråga om sådana centrala delar av åtagandet som identifiering av sökanden eller tillhandahållande av e-legitimationshandling förväntas utfärdaren, förutom att i avtalet med beställaren klargöra vilka krav som ställs på utförandet, även utforma en metodik och ett granskningsprogram för uppföljning av beställarnas kravuppfyllnad.

Spårbarhet, gallring och handlingars bevarande

K2.7 Utfärdare av Svensk e-legitimation ska bevara

(a) ansökningshandlingar och handlingar som rör utlämnande, mottagande eller spärr av e-legitimationer,

(b) avtal, policydokument och utfärdardeklarationer, och

(c) behandlingshistorik och annan sådan dokumentation som krävs för att styrka efterlevnaden av de krav som ställs på Utfärdare av Svensk e-legitimation och som möjliggör uppföljning som visar att de säkerhetskritiska processerna och kontrollerna är införda och effektiva.

K2.8 Tiden för bevarande ska inte understiga fem år och material ska kunna tas fram i läsbar form under hela denna tid, såvida inte krav på gallring påkallas från integritetssynpunkt och har stöd i lag eller annan författning.

Vägledning till K2.7 – K2.8

Bestämmelserna i denna del syftar till att säkerställa spårbarhet i utfärdarens verksamhet samt möjlighet till uppföljning av kravuppfyllnad. Spårbarheten är även viktig för möjlighet till utredning av eventuella incidenter.

Kravet i K2.7(c) bör läsas så att det innefattar att registrera och bevara spår från alla sådana händelser som kan vara av relevans för uppföljning. Det innefattar särskilt att de tekniska system utfärdaren använder för att leverera funktionaliteten registrerar sådana händelser i en säkerhetslogg. I termen bevara bör också inläsas att den information som ska bevaras skyddas mot förvanskning och obehörig insyn.

Att information ska kunna tas fram i läsbar form under hela dess arkiveringstid innebär att information som lagras elektroniskt, ska lagras i sådant format och på sådant lagringsmedia, att det är rimligt säkerställt att den utrustning och programvara som krävs för att återsöka och återläsa informationen finns tillgänglig åtminstone fem år framåt i tiden. Kravet omfattar även uppgifter som lagrats i traditionell form på papper.

Denna bestämmelse påverkar inte utfärdarens möjligheter att tillämpa kortare bevarandetid för spårbarhetsinformation som innehåller personuppgifter, om man anser att uppgifterna inte längre behövs efter denna tid förflutit. Att spårbarhetsinformation innehåller personuppgifter är sannolikt fallet för den övervägande delen av all sådan information. Det är också av denna orsak den undre gränsen för bevarande är fem år, för att harmonisera med rimliga gallringstider för sådana personuppgifter. Gränsen fem år har ansetts rimlig då bland annat 5 års preskription gäller för brott som kan ge fängelse upp till 2 år (preskriptionstiden för bedrägeri av normalgraden är till exempel 2 år).

Samtidigt är utfärdare fria att bestämma en längre bevarandetid om man anser sig att stöd för detta. Bestämmelsen hindrar inte heller förlitande part att bevara uppgifter om en viss händelse längre tid, då så krävs.

Granskning och uppföljning

K2.9 Utfärdare av Svensk e-legitimation ska inrätta en funktion för internrevision som periodiskt granskar utfärdarverksamheten. Internrevisorn ska vara oberoende i utförandet av uppdraget på ett sätt som tryggar en objektiv och opartisk granskning och ha den kompetens och erfarenhet som krävs för uppdraget. Internrevisorn ska självständigt planera genomförandet av revisionen och dokumentera detta i en revisionsplan som sträcker sig över en 3-årsperiod. Revisionsmoment ska väljas utifrån en risk- och väsentlighetsanalys och grundas i de beskrivningar av verksamheten som Utfärdaren lämnat till Myndigheten för digital förvaltning.

Nivå 3 och 4: Internrevisionen ska ske med utgångspunkt i vedertagna revisionsstandarder.

Vägledning till K2.9

Utfärdare ska inrätta en oberoende funktion för internrevision som periodiskt granskar verksamheten och som är organisatoriskt separerad från verksamheten som ska granskas. Med termen internrevision avses att revisorn rapporterar internt till sin uppdragsgivare (direkt till ledningen) snarare än externt. Vanligen är internrevisorn en externt anlitad resurs för att kunna vara oberoende i utförandet av uppdraget på ett sätt som tryggar en objektiv och opartisk granskning.

Utfärdarens interna kontroll är central för såväl regelefterlevnad över tid som för Utfärdarens möjlighet att bedriva ett effektivt förbättringsarbete. Internrevisionen är även myndighetens primära instrument för uppföljning, Digg fäster därför stor vikt vid att internrevisionen utförs med den kompetens, noggrannhet och omfattning som krävs för en objektiv skärskådande granskning av utfärdarverksamheten.

För tillitsnivå 3 och 4 ska internrevisionen ske med utgångspunkt i vedertagna revisionsstandarder. Det innebär att internrevisorn ska genomföra uppdraget i enlighet med god revisionssed i Sverige eller motsvarande internationella normer för sådan yrkespraxis, vilket ställer krav på bland annat planering, genomförande, rapportering och dokumentation. Det krävs inte att utsedd revisor är auktoriserad av revisorsinspektionen, men ansvarig revisor bör besitta motsvarande kompetens som krävs för auktorisation och ha den erfarenhet som krävs för att med rimlig säkerhet kunna påvisa att de beskrivningar som lämnats till Digg i samband med ansökan, från tid till annan, inte är behäftade med väsentliga fel. En sådan grad av visshet anses kräva en inte obetydlig insamling och verifiering av objektiva bevis. Det ställs emellertid inga krav på ett formellt uttalande i denna fråga från internrevisorns sida. Internrevisorns engagemang är därmed inte avsett att vara ett så kallat bestyrkandeuppdrag. Det är dock en fördel om revisorn har erfarenhet från sådana bestyrkandeuppdrag, med utgångspunkt i till exempel ISAE 3000.

För utfärdare som endast ger ut e-legitimationer på tillitsnivå 2 behöver revisionen inte ske med utgångspunkt i sådana revisionsstandarder och internrevisorn behöver inte heller ha den kompetens som krävs för att revidera enligt sådan revisionsstandard. Revisionen kan därmed göras mer informell. Dock ska samtliga övriga krav som anges i K2.9 uppfyllas.

Internrevisorn ska alltså, oavsett tillitsnivå, självständigt planera genomförandet av revisionen och dokumentera detta i en revisionsplan. Revisionsmoment ska väljas utifrån en risk- och väsentlighetsanalys och grundas i de beskrivningar som utfärdaren lämnat till Digg i samband med ansökan om att bli granskad och godkänd (samt efterföljande ändringar av och tillägg till dessa beskrivningar). Planen ska sträcka sig över treårscykler, och inom varje sådan cykel täcka in samtliga beskrivningar som lämnats i samband med ansökan om Kvalitetsmärket Svensk e-legitimation. Det förväntas dock att internrevision är en återkommande aktivitet inom denna treårscykel, där områden med särskild risk granskas åtminstone årligen. Därutöver förväntas också att revisorn följer upp identifierade avvikelser, så att de avhjälps med den skyndsamhet som krävs mot bakgrund av de ökade risker en avvikelse kan tänkas medföra.

Resultatet av internrevisionens granskning ska dokumenteras i en internrevisionsrapport. Observerade avvikelser ska bedömas och klassificeras utifrån bedömd risk. Rapporten ska även omfatta rekommendationer och förslag till förbättringar.

3. Fysisk, administrativ och personorienterad säkerhet

K3.1 För verksamheten centrala delar ska skyddas fysiskt mot skada som följd av miljörelaterade händelser, otillåten åtkomst eller andra yttre störningar. Tillträdeskontroll ska tillämpas så att åtkomst till känsliga utrymmen är begränsad till behörig personal, att informationsbärande media förvaras och utmönstras på ett säkert sätt, samt att tillträde till dessa skyddade utrymmen kontinuerligt övervakas.

Vägledning till K3.1

Alla verksamhetsställen som inhyser utrustning eller informationsbärande media där känsliga uppgifter behandlas eller lagras (tillfälligt eller mer varaktigt) anses kräva ett omfattande och heltäckande fysiskt skydd för att förhindra informationsförlust eller röjande av sådana känsliga uppgifter till obehöriga.

Det fysiska (mekaniska) skyddet ska vara så pass fördröjande att det reaktiva skyddet (t.ex. skalskydd och försåtsskydd) kan verka genom att påkalla uppmärksamhet från bevakningsbolag, polis, etc., som i sin tur hinner avvärja intrånget. En mer avlägsen driftanläggning kan därför anses kräva ett starkare mekaniskt skydd, jämfört med en driftanläggning där väktare finns till hands dygnet runt.

Det fysiska skyddet bör inordnas i lager av stegvis högre säkerhetsgrad. Enligt detta resonemang bör utrymmen för utrustning som lagrar t.ex. kryptografiskt nyckelmaterial placeras i sådana inre lager som åtnjuter den högsta graden av skydd, och dit endast den personal har tillträde som oundgängligen behöver det för att kunna fullgöra sina arbetsuppgifter.

De normer som utarbetats av Svenska Stöldskyddsföreningen (SSF), kan utnyttjas av utfärdare för att dimensionera mekaniskt inbrottsskydd och inbrottslarm för skyddade utrymmen. Det mekaniska inbrottsskyddet bör då som regel uppfylla SSF 200 skyddsklass 2, och ha ett larmskydd som uppfyller SSF 130 larmklass 2.

K3.2 Innan en person antar någon av de roller som identifierats i enlighet med K2.4(a), och som är av särskild betydelse för säkerheten, ska Utfärdaren av Svensk e-legitimation ha genomfört bakgrundskontroll i syfte att förvissa sig om att personen kan anses vara pålitlig samt att personen har de kvalifikationer och den utbildning som krävs för att på ett säkert och betryggande sätt utföra de arbetsuppgifter som följer av rollen.

Vägledning till K3.2

Med betrodda roller avses sådana roller av särskild betydelse för säkerheten i utfärdarverksamheten. Personer som antar en betrodd roll ska ha genomgått en lämplighetsprövning. Denna prövning syftar till att säkerställa att den person som ska anta en betrodd roll kan anses vara lojal mot de intressen som ska skyddas, vara pålitlig från säkerhetssynpunkt samt ha de kvalifikationer och färdigheter som krävs för att fullgöra arbetsuppgifterna på ett säkert och betryggande sätt.

För utfärdare vars verksamhet omfattas av Säkerhetsskyddslagens (2018:585) bestämmelser kan placering i säkerhetsklass med grundutredning och registerkontroll vara ett sätt att uppfylla kraven.

För utfärdare vars verksamhet inte omfattas av säkerhetsskyddslagstiftningen kan det inte bli aktuellt med registerkontroller. Dessa verksamheter bör dock tillämpa motsvarande rutiner för bakgrundskontroll. En grundutredning ska ske om personliga förhållanden av betydelse för lämplighetsprövningen. En sådan utredning avses omfatta att verifiera akademiska meriter, kontroll av tidigare anställningar, kontakt av både angivna och icke-angivna referenspersoner samt en ekonomisk riskbedömning av personen. Det ska även genomföras en intervju för att klara ut eventuella oklarheter i inhämtat underlag och identifiera potentiella riskbeteenden. Delar av prövningen kan behöva upprepas med vissa intervall, vilket även bör framgå av den process man dokumenterar.

Dokumentation från lämplighetsbedömningen ska bevaras i de fall den mynnat i att personen anses vara pålitlig från säkerhetssynpunkt. Sådan dokumentation kan innehålla känsliga personuppgifter. Personuppgiftsansvarig beslutar utifrån gällande lagstiftning hur dessa uppgifter får bevaras, behandlas och hur de ska skyddas.

Personer i betrodda roller ska också ha fått den utbildning som krävs för uppgiften, och kunskapen måste upprätthållas över tid. Det är därför inte lämpligt att nyanställda eller tillfällig personal på egen hand fullgör de uppgifter som är förknippade med utgivning av e-legitimationer, även om de skulle ha fått vad som kan anses vara tillräcklig utbildning i fullgörandet av de arbetsmoment som krävs av rollen.

K3.3 Utfärdare ska ha rutiner som säkerställer att endast särskilt bemyndigad personal har åtkomst till de uppgifter som samlas in och bevaras i enlighet med K2.7.

Vägledning till K3.3

De uppgifter som ska samlas in och bevaras i enlighet med K2.7 innefattar behandlingshistorik som registreras i säkerhetslogg från de aktuella systemen. Uppgifterna kan också vara av integritetskänslig karaktär. Säkerhetsloggen ska kunna användas för att genomföra regelbunden och systematisk uppföljning och kontroll, i syfte att upptäcka anomalier och säkerställa att otillåten åtkomst till system och information inte förekommit.

Utfärdare ska därför säkerställa att den personal som har tillgång till den tekniska systemmiljön inte har tillgång till säkerhetsloggen, och att det alltså i denna del finns en separation av arbetsuppgifter.

K3.4 Nivå 3 och 4: Utfärdare ska genom hela kedjan i utfärdandeprocessen säkerställa att separation av arbetsuppgifter tillämpas på ett sådant sätt att ingen ensam person har möjlighet att tillskansa sig en e-legitimation i en annan persons namn.

Vägledning till K3.4

För tillitsnivå 3 och 4 ställs särskilt rigorösa krav kring separation av arbetsuppgifter i verksamheten. Inte i något led ska en person ensam kunna kringgå, upphäva eller annars åsidosätta säkerhetskontrollerna på ett sådant sätt att risker uppträder i förlitandeledet.

Detta innefattar att ordna rutiner, processer och den tekniska infrastrukturen på ett sådant sätt att missbruk av kritiska komponenter inte kan förekomma utan att flera personer agerar i samförstånd. Särskilt kritiska delar utgörs naturligtvis av tillhandahållandet av e-legitimationshandlingen, där särskilda bestämmelser gäller i enlighet med K6.6 – K6.7. Kravet omfattar dock även möjlighet till missbruk av det systemstöd som omgärdar utfärdarverksamheten. Kritiska komponenter utgörs vanligen av nyckelmaterial som krävs för kommunikation mot utfärdarsystem, utfärdarsystemet i sig samt de lagringssystem och databaser som utfärdarsystemet nyttjar.

4. Teknisk säkerhet

K4.1 Utfärdare av Svensk e-legitimation ska säkerställa att de tekniska kontroller som finns införda är tillräckliga för att uppnå den skyddsnivå som bedöms nödvändig med hänsyn till verksamhetens art, omfattning och övriga omständigheter, och att dessa kontroller fungerar och är effektiva.

Vägledning till K4.1

Tekniska styrmedel och kontroller ska tillämpas för att säkerställa integritet, sekretesskydd, tillgänglighet och spårbarhet i utfärdarsystemen och i den information som systemen behandlar. Kontrollernas effektivitet ska regelbundet utvärderas som del i förbättringsarbetet.

Förutom de tvingande åtgärder som anges i K4.2-K4.4, ska utfärdaren utforma och införa de skyddsåtgärder denne anser vara lämpliga och tillräckliga mot bakgrund av riskanalysen och de uppsatta riskacceptanskriterierna. Principer som bör tillämpas är djupledsförsvar och överlappande säkerhetsåtgärder. Detta innefattar bl.a. krypteringsåtgärder, styrmedel för nätverkskommunikation i flera nivåer och restriktiv åtkomstkontroll till systemresurser och informationstillgångar.

Riskanalysen förväntas i förekommande fall även identifiera eventuell identitetsintygsfunktion (avsnitt 8 i tillitsramverket) som särskilt utsatt för risk, då denna i normalfallet har en hög exponeringsgrad samtidigt som säkerhetsberoendet till denna är mycket stort. Särskilt rigorösa tekniska säkerhetskontroller och kvalitetssäkringsrutiner förväntas därför omgärda denna funktion.

K4.2 Elektroniska kommunikationsvägar som nyttjas i verksamheten för överföring av känsliga uppgifter ska skyddas mot insyn, manipulation och återuppspelning.

Vägledning till K4.2

Säkerhetskänslig kommunikation till-, från- eller mellan fysiskt skyddade utrymmen kräver skydd mot avlyssning och förvanskning. Vanligen är det effektivare att tillämpa starka kryptografiska metoder för att skydda sådan kommunikation, snarare än att fysiskt skydda anslutningarna längs hela deras sträckning. Skydd av kommunikation avses kunna tillämpas både som skydd av meddelanden eller som skydd endast under transport (transportskydd). Det krävs dock alltid att de kommunicerande parternas identitet är ömsesidigt säkerställd. Säkerhetsprotokoll som används för skydd av kommunikation ska bygga på starka kryptografiska metoder. Autentiseringsmekanismen och hanteringen av de uppgifter som ligger till grund för autentiseringen måste säkerhetsmässigt motsvara minst samma skyddsnivå som de e-legitimationer som systemet hanterar.

K4.3 Känsligt kryptografiskt nyckelmaterial som används för att utfärda e-legitimationer, identifiera innehavare och ställa ut identitetsintyg ska skyddas så att:

(a) åtkomst begränsas, logiskt och fysiskt, till de roller och de tillämpningar som oundgängligen kräver det,

(b) nyckelmaterialet aldrig lagras i klartext på beständigt lagringsmedia,

(c) nyckelmaterialet skyddas genom användning av kryptografisk hårdvarumodul med aktiva säkerhetsmekanismer som motverkar mot både fysiska och logiska försök att röja nyckelmaterialet,

(d) säkerhetsmekanismerna för skydd av nyckelmaterial är genomlysta och baserade på erkända och väletablerade standarder; och

(e) Nivå 3 och 4: aktiveringsdata för skydd av nyckelmaterial hanteras genom flerpersonkontroll.

Vägledning till K4.3

Med kryptografiskt nyckelmaterial avses här sådant nyckelmaterial som används för att utfärda e-legitimationer, autentisera innehavare samt utfärda identitetsintyg enligt K8.1. Nyckelmaterial som till exempel används i nätverksutrustning och för skydd av kommunikation avses inte omfattas av kraven.

Sådant nyckelmaterial som omfattas av kraven i K4.3, ska skyddas genom användande av kryptografisk hårdvarumodul som erbjuder såväl logiskt som fysiskt skydd. Hårdvarumodulens säkerhetsfunktioner ska vara trovärdiga, innebärande att de ska vara baserade på välkända standarder och principer, samt vara genomlysta av erkänt och fristående granskningsorgan. I det är det lämpligt att använda produkter som är certifierade enligt t.ex. Common Criteria (ISO/IEC 15408)[1], ISO/IEC 19790:2012 eller FIPS 140-3.

Åtkomst till hårdvarumodulerna och den tekniska och fysiska omgivning där de finns installerade ska begränsas till de personer vars arbetsuppgifter kräver det. För tillitsnivå 3 och 4 ska aktivering av nyckelmaterialet ske genom minst två personer i förening.

[1] Vid produktcertifiering enligt Common Criteria (ISO/IEC15408) avses att detta ska göras gentemot en för ändamålet utformad skyddsprofil (PP), t.ex.EN 419 221-5, av ett certifieringsorgan erkänt inom Common Criteria Recognition Arrangement (CCRA) och/eller Senior Officials Group Information Systems Security Mutual Recognition Agreement (SOGIS-MRA).

K4.4 Utfärdare ska ha infört dokumenterade rutiner som säkerställer att erforderlig skyddsnivå i IT-miljön kan upprätthållas över tid och i samband med förändringar, innefattande regelbundna sårbarhetsundersökningar samt ändamålsenlig beredskap för att möta förändrade risknivåer och inträffade incidenter.

Vägledning till K4.4

Bestämmelsen omfattar de ingående IT-systemens hela livscykel, från utveckling eller anskaffning, till konfiguration, drift, ändring och avveckling. Samtliga dessa delar ska vila på en formell dokumenterad grund. IT-systemet och dess omgivning ska övervakas för att på ett tidigt stadium kunna upptäcka avvikelser och anomalier. Processer ska inrättas som säkerställer kontinuerlig omvärldsbevakning och att omedelbara preventiva och reaktiva åtgärder kan vidtas som svar på förändrade risknivåer eller uppkomna incidenter. Detta innefattar att utfärdaren regelbundet ska genomföra sårbarhetsundersökningar av olika slag för att utvärdera den tekniska säkerheten i systemet.

5. Ansökan, identifiering och registrering

Information om villkor

K5.1 Utfärdare av Svensk e-legitimation ska tillhandahålla uppgifter om avtal, villkor samt anknytande uppgifter och eventuella begränsningar i användandet av tjänsten till anslutna användare, tillhandahållare av e-tjänster och andra som kan komma att förlita sig på utfärdarens tjänst.

K5.2 En utfärdare av Svensk e-legitimation ska tydligt hänvisa till villkoren och utforma rutinerna så att villkoren kommer sökanden tillhanda i utgivningsprocessen.

Vägledning till K5.1 – K5.2

Utfärdare ska hålla avtal, villkor och anknytande uppgifter enkelt tillgängliga för allmänheten att ta del av, lämpligen via utfärdarens webbplats.

Det är också viktigt att tjänstens villkor kommer sökanden tillhanda innan denne accepterar att använda tjänsten. Detta förfarande kan utformas på olika sätt beroende på hur ansökningsproceduren i övrigt är utformad. Regeln ska inte anses kräva en brevväxling eller namnunderskrift, dock bör det vid ett minimum ske genom ett aktivt acceptansförfarande, t.ex. med en kryssruta vid begäran/ansökan om att få en e-legitimation eller en underskrift i samband med tillhandahållandet av e-legitimationen. Regeln gäller även vid ändring av villkoren.

K5.3 Utfärdare av Svensk e-legitimation ska tillhandahålla en utfärdardeklaration som innefattar:

(a) utfärdarens identitet och kontaktuppgifter,

(b) översiktliga beskrivningar av de tjänster och lösningar som utfärdaren tillhandahåller, innefattande tillämpade metoder för ansökan, utgivning och spärr,

(c) villkor förknippade med den tillhandahållna tjänsten, innefattande användarens skyldigheter att skydda sin elektroniska id-handling, utfärdarens skyldigheter och ansvar, eventuella utfästa garantier och utlovad tillgänglighet,

(d) information om behandling av personuppgifter, och på vilket sätt detta sker, samt

(e) tillvägagångssätt för att ändra villkor eller andra förutsättningar för den tillhandahållna tjänsten, inklusive de steg som ska tas för att avveckla tjänsten på ett kontrollerat sätt.

Vägledning till K5.3

Utgångspunkten för en utfärdardeklaration bör vara att en utfärdare på en övergripande nivå ska beskriva de tjänster som denne tillhandahåller för en intresserad allmänhet, men ska samtidigt inte beskriva förhållanden på en sådan detaljnivå att dokumentet riskerar röja affärshemligheter eller andra delar som kan anses utgöra en säkerhetsrisk.

K5.4 Nivå 3 och 4: Utfärdare av Svensk e-legitimation ska på begäran, av Digg eller annan avtalspart som förlitar sig på av utfärdaren tillhandahållna tjänster, lämna uppgifter om hur verksamheten ägs och styrs.

Vägledning till K5.4

På begäran av en avtalspart som förlitar sig på av utfärdaren tillhandahållna tjänster ska en utfärdare av Svensk e-legitimation kunna redogöra för ägarstrukturer och principer för organisationens bolagsstyrning.

En sådan redogörelse bör bl.a. innefatta:

- organisationsstruktur, enheter, affärsområden, dotterbolag, utlokaliserade verksamheter och intressen i samriskbolag,

- koppling mellan ersättning till styrelseledamöter, ledande befattningshavare och chefer och organisationens resultat,

- om och i så fall hur den s.k. försiktighetsprincipen tillämpas, samt

- en beskrivning av de rutiner som tillämpas inom styrelsen för att säkerställa att inga intressekonflikter uppstår.

K5.5 En utfärdare av Svensk e-legitimation som upphör med sin verksamhet ska följa en på förhand upprättad plan för avveckling av tjänsten. Planen ska innefatta att informera samtliga användare av tjänsten och Digg. Utfärdaren ska vidare hålla arkiverat material tillgängligt i enlighet med K2.7 och K2.8 efter avvecklingen.

Vägledning till K5.5

För den händelse att tjänsten (eller delar av den) av en eller annan orsak måste avvecklas ska utfärdaren ha upprättat en plan för hur sådan avveckling av tjänsten ska ske på ett ordnat sätt. Planen bör utgå ifrån olika scenarier med delvis och fullständig avveckling, och ska innefatta att informera berörda parter. Planen ska likt annan styrande dokumentation revideras regelbundet så att dess innehåll förblir aktuellt.

Den skyldighet som följer av anslutningsavtalet och punkterna K2.7 och K2.8 i tillitsramverket gäller även efter avvecklingen av tjänsten. Av det följer att denna information ska hållas tillgänglig och ska kunna tas fram i läsbar form minst 5 år från det att informationen registrerades.

Ansökan

K5.6 En Svensk e-legitimation får utfärdas endast på begäran av sökanden eller genom annat likvärdigt acceptförfarande, och först efter att sökanden uppmärksammats om på vilka villkor utfärdande sker samt vilket ansvar som kommer komma att vila på denne.

Utgivning av e-legitimation som ersätter eller kompletterar en av samma utfärdare tidigare utgiven giltig eller nyligen spärrad e-legitimationshandling, får dock ske utan det föregås av ett sådant ansökningsförfarande.

Vägledning till K5.6

Ansökningsförfarandet kan komma att se olika ut beroende på tillitsnivå och om ansökan sker på distans eller vid personligt besök. Det är vanligt att ansökan sker i form av en begäran från användarens sida att skaffa en e-legitimation, snarare än ett ansökningsformulär som fylls i med sökandes uppgifter och lämnas till utfärdaren.

Bestämmelsen syftar till att utfärdande av e-legitimation ska göras på användarens initiativ. För e-legitimationer som avses att brukas i tjänsten kan ansökan ske på arbets- eller uppdragsgivarens initiativ, men det ska likväl ske en accept från sökandens sida.

Den som ansöker ska göras uppmärksam på att en e-legitimation tillhandahålls denne, på vilka villkor detta sker och vilket ansvar som kommer komma att vila på sökanden.

Syftet är att motverka situationer där användare per automatik tilldelas en e-legitimation, kanske utan att situationen står helt klar för innehavaren att så skett. En sådan situation skulle kunna vara om innehavaren upplever att denne t.ex. har ett kundkort av tämligen begränsat värde i handen, men att detta också är en legitimationshandling. Samma situation skulle kunna gälla en mobiltelefon, en koddosa, eller något annat. Det är viktigt att det även i innehavarens ögon tydliggörs om en e-legitimation kopplas på detta sätt.

Att regeln anger att det ska ske i skriftlig form är för att underlätta uppföljning. Syftet med regeln är dock uppfyllt även vid ett förfarande där användaren på begäran presenteras villkoren i skrift, och där denne (vid ett minimum) godtar villkor och bekräftar dennes uppgifter via ett acceptförfarande.

I vissa situationer, t.ex. om e-legitimationer utfärdas till personer med nedsatt förmåga att genomgå en skriftlig ansökningsprocess, kan dock ansökan i verbal form vara acceptabel om hela konversationen spelas in och bevaras. Detta kan dock behöva förenas med ytterligare krav, varför det hanteras som undantag som ska bedömas från fall till fall.

Utgivning som syftar till att ersätta till exempel en spärrad e-legitimation, eller för att tillhandahålla en ny teknisk lösning, avses inte kräva ett sådant ansökningsförfarande, utan kan genomföras på utfärdarens initiativ.

K5.7 En ansökan om Svensk e-legitimation ska knytas till personnummer eller samordningsnummer, samt de uppgifter som i övrigt är nödvändiga för att utfärdaren av Svensk e-legitimation ska kunna tillhandahålla sådan e-legitimation.

Vägledning till K5.7

Personen som ska tilldelas en e-legitimation behöver ha en svensk identitetsbeteckning, det vill säga ett person- eller samordningsnummer. Det krävs alltså inte att personen ifråga är folkbokförd i Sverige. Såväl personer som vistas tillfälligt i landet som utvandrade personer kan alltså tilldelas Svensk e-legitimation. Utöver detta återfinns kompletterande regler för utgivning av e-legitimationer till icke-bofasta i bilaga C – dessa får emellertid inte bära kvalitetsmärket Svensk e-legitimation.

Samordningsnummer är en identitetsbeteckning för en person som inte är eller har varit folkbokförd i Sverige. Svensk e-legitimation får endast ges ut till personer med samordningsnummer som har styrkt sin identitet eller gjort identiteten sannolik. Om detta villkor är uppfyllt registreras personen även i SPAR[2]. Det krävs alltjämt att personen har en fullgod ID-handling vars äkthet och giltighet kan kontrolleras på tillförlitligt sätt. För ytterligare vägledning kring användning av utländska ID-handlingar, se K5.10.

[2] Enligt lagen (1998:527) om det statliga personadressregistret (SPAR) får registret endast innehålla uppgifter om personer som tilldelats samordningsnummer och som har styrkt sin identitet eller gjort identiteten sannolik.

Fastställande av sökandens identitet

K5.8 Utfärdare av Svensk e-legitimation ska kontrollera att uppgifterna knutna till ansökan är fullständiga och stämmer överens med uppgifter som finns registrerade i ett officiellt register.

K5.9 Om uppgifter som ska kontrolleras i ett officiellt register är sekretessmarkerade får nödvändiga kontroller göras på annat likvärdigt sätt.

Vägledning till K5.8 – K5.9

Det ska säkerställas att de uppgifter som utgivningen av e-legitimationen grundas på överensstämmer med uppgifter registrerade i ett officiellt register. Om utgivning sker i en befintlig relation, då dessa uppgifter inhämtats vid ett tidigare tillfälle, så ska uppgifternas aktualitet verifieras mot ett officiellt register. Uppgifter anses vara aktuella om de är inhämtade i enlighet med K5.14. Som officiellt register räknas folkbokföringsregistret och statens personadressregister (SPAR), men samma uppgifter inhämtade från t.ex. ett kreditupplysningsföretag anses även uppfylla kraven.

Om uppgifter som ska kontrolleras i officiellt register är sekretessmarkerade eller annars ofullständiga får nödvändiga kontroller göras på annat likvärdigt sätt. I den praxis som utarbetats inom området får uppgift om namn för personer med sekretessmarkering inhämtas genom att läsa av giltig fullgod identitetshandling, som då anses spegla uppgift i officiellt register. Detta fodrar att legitimationshandlingen kan läsas av på ett tillförlitligt sätt så att det är säkerställt att uppgifterna är riktiga, och att ID-handlingen spärrkontrolleras mot utgivaren.

K5.10 Identifiering av sökanden vid personligt besök:

Utfärdare av Svensk e-legitimation får kontrollera sökandens identitet vid ett personligt besök, på likvärdigt sätt som vid utgivning av en fullgod identitetshandling.

Vägledning till K5.10

Kravet på ursprungsidentifiering på likvärdigt sätt som vid utfärdande av en fullgod identitetshandling innebär att identifieringen genomförs med stöd av en dokumenterad process och av särskilt utbildad personal i betrodd ställning inom utfärdarens organisation. Det förväntas också att identitetskontrollen i samband med utgivningen av e-legitimationen grundas i att sökanden redan har en fullgod identitetshandling med vilken denne kan styrka sin identitet. Som fullgod identitetshandling räknas svenskt körkort, svenskt pass i vinröd bok, SIS-märkt ID-kort (av DNV certifierat tjänste- och ID-kort), nationellt ID-kort samt Skatteverkets ID-kort.

För personer som innehar samordningsnummer kan utländskt pass eller nationellt ID-kort med likvärdig säkerhetsnivå som de svenska motsvarigheterna godtas. Som sådana räknas till exempel nationella ID-kort och pass utgivna inom EU och EES, där personuppgifter och biometriska uppgifter lagras digitalt och kan verifieras på kryptografisk väg. Då utländska ID-handlingar används ska utfärdaren vidta åtgärder för att säkerställa att förväxling mellan personer med samma namn, nationalitet och födelsedag inte kan förekomma. Det kan innefatta att verifiera den kontaktadress som finns registrerad i folkbokföringsregistret och SPAR.

De olika bestämmelser som tillämpas för utgivning av ID-kort till personer som saknar fullgod identitetshandling bör alltså i normalfallet inte tillämpas för utgivning av e-legitimation. Saknas fullgod identitetshandling bör det därför tillsvidare förutsättas att sökanden skaffar sådan, innan utgivning av e-legitimation kan ske.

Det bör i detta sammanhang också särskilt noteras att den legitimationskontroll som förväntas följa vid utlämnande av rekommenderat brev vid postutlämningsställen inte anses uppfylla kraven för utgivning av fullgod identitetshandling.

Identifiering genom rekommenderat brev kan dock användas som del i att upprätta en sådan distansrelation som avses i K5.11 nivå 3, där det rekommenderade brevet kombineras med tillkommande kontroller för att säkerställa trovärdigheten i identifieringen, vilket alltså förutsätts läggas till grund för upprättandet av den relation som rör ekonomiskt eller rättsligt betydelsefulla mellanhavanden som avses i nämnda bestämmelse.

Främlingspass som utfärdas av Migrationsverket till personer som fått uppehållstillstånd i Sverige men som saknar passhandling och inte kan skaffa detta från sitt hemland, kan inte användas för att utfärda en Svensk e-legitimation. Detta eftersom spärrinformation avseende främlingspass inte är åtkomliga för privata utfärdare, och det saknas möjlighet att genom elektronisk avläsning särskilja de handlingar där identiteten har kunnat fastställas från handlingar där så inte är fallet.

K5.11 Identifiering av sökanden på distans

Nivå 3: Utfärdare av Svensk e-legitimation som redan har identifierat sökanden i en relation som rör ekonomiskt eller rättsligt betydelsefulla mellanhavanden och där sökanden kan identifieras på distans på annat tillförlitligt sätt likvärdigt med Svensk e-legitimation Nivå 3, får använda detta sätt för att fastställa sökandens identitet.

Nivå 4: Ej tillämpligt.

Vägledning till K5.11

För att kunna ge ut e-legitimationer på nivå 3 på distans, krävs att utfärdaren själv står en betydande rättslig eller ekonomisk risk kopplad till distansrelationen. Detta innebär i normalfallet att utfärdaren tillhandahåller en e-tjänst gentemot sökanden, där konsekvenserna för utfärdaren vid en felaktig identifiering kan komma att leda till betydande skador. Konsekvensgraderna vid en felaktig identifiering ska motsvara de som anges för tillitsnivå 3 i figur 1.

Bestämmelsen K5.11 gör det alltså möjligt för vissa aktörer att ge ut e-legitimation på nivå 3 på distans, via t.ex. bank på Internet, utan att kraven på identifiering genom fullgod identitetshandling enligt K5.10 med nödvändighet varit uppfyllda vid den ursprungliga identifieringen av sökanden.

Ytterligare vägledning i dessa frågor ges i Bilaga A.

K5.12 En Utfärdare av Svensk e-legitimation får identifiera sökanden på distans genom befintlig giltig Svensk e-legitimation på minst samma tillitsnivå som den som ska ges ut, om denne utan hinder i gällande förlitandeavtal kan lägga sådan identifiering till grund för utfärdande av en ny e-legitimation.

Nivå 4: Giltighetstiden för den nyutgivna e-legitimationen ska begränsas till att inte sträcka sig bortom giltighetstiden för den befintliga e-legitimationen.

Vägledning till K5.12

En utfärdare som kan identifiera sökanden på distans genom annan Svensk e-legitimation av minst samma tillitsnivå, får utfärda en ny e-legitimation baserad på denna identifiering. Detta under förutsättning att eventuella förlitandeavtal tecknade med utgivaren av den ursprungliga e-legitimationen inte förhindrar sådan identitetsväxling.

Bestämmelsen medger också att en utfärdare, som annars inte skulle omfattas av det distansförfarande som beskrivs i K5.11 Nivå 3, på distans kan förnya en av denne tidigare utgiven e-legitimation.

Regeln får även tillämpas på nivå 4, men då ska giltighetstiden på den nyutgivna e-legitimationen begränsas så att den inte sträcker sig bortom giltighetstiden på den befintliga. Syftet är att bibehålla principen att personlig inställelse ska ske i vart fall vart femte år.

K5.13 Identifiering av sökanden på distans

Nivå 2: Utfärdare av Svensk e-legitimation får lägga tillförlitliga bildupptagningar av giltig fullgod identitetshandling och sökandens ansiktsbild till grund för att fastställa sökandens identitet på distans om jämförelsen inte ger anledning till tvivel om sökandens rätta identitet.

Nivå 3: Utfärdare av Svensk e-legitimation får, genom säker avläsning av giltig fullgod identitetshandling som innehåller elektroniskt lagrade biometriska uppgifter, fastställa sökandens identitet på distans med utgångspunkt i dessa uppgifter om motsvarande biometriska uppgifter om personen som ska identifieras kan upptas på ett tillräckligt säkert sätt så att jämförelse kan göras med likvärdig tillförlitlighet som vid ett personligt besök, och där jämförelsen inte ger anledning till tvivel om sökandens rätta identitet.

Nivå 4: Ej tillämpligt.

Vägledning till K5.13

Utfärdare får identifiera sökanden helt på distans med utgångspunkt i en biometrisk jämförelse av en ansiktsbild av sökanden med den ansiktsbild som ID-handlingen bär, om detta kan göras på ett tillräckligt säkert sätt. Det åligger utfärdaren att visa att funktionerna för biometrijämförelsen är tillräckligt tillförlitliga för att kunna användas på den angivna nivån.

Grundläggande är att den ID-handling som presenteras ska kontrolleras mot utgivaren, som ska bekräfta att den existerar och att den är giltig. Det vill säga, dess giltighetstid får inte ha gått ut och den får inte vara spärrad (anmäld stulen eller förlorad).

För identifiering av sökanden på tillitsnivå 3 krävs vidare att ID-handlingens äkthet och dess innehåll kan avläsas maskinellt och verifieras på kryptografisk väg. Detta innebär att till exempel biometriska passhandlingar kan användas, vars utformning följer specifikationerna i ICAO 9303. Del 11 specificerar hur äkthetskontroll för pass ska göras. Äkthetskontrollen ska ske direkt mellan utfärdarens system och chippet i ID-handlingen, och får alltså inte överlåtas till att ske genom programvara som finns i innehavarens händer.

För tillitsnivå 2 är det emellertid tillräckligt om en högupplöst tydlig bild av ID-handlingen på ett säkert sätt kan fångas upp och överföras elektroniskt till utfärdaren, och att kontroller inbyggda i utfärdarsystemet verifierar ID-handlingens kännetecken och personuppgifter från bilden. Dessa kontroller ska göras maskinellt för att kunna upptäcka förfalskade ID-handlingar genom sublima avvikelser i till exempel typsnitt, mönster, layout, samt förekomst av artefakter från bildmanipulation, som det mänskliga ögat har svårt att uppfatta.

Då uppgifter från ID-handlingen erhållits och äkthetskontrolleras, ska en tillförlitlig jämförelse genomföras mellan den ansiktsbild som ID-handlingen bär och den person som uppger sig vara innehavaren av den. Då detta sker helt på distans innebär det att sökanden ska fotografera sig själv och utfärdaren ska sedan kontrollera att bilderna från kameran och ID-handlingen ser ut att föreställa samma person.

Denna kontroll kan sägas bestå i två delar. Dels ska det kontrolleras att det kamerans bildsensor registrerar är en levande person, dels att det är samma person som ID-handlingen tillhör. Det antal försök som sökanden ges att genomgå identifieringsprocessen ska begränsas per fysisk ID-handling.

Att kontrollera att det kamerans bildsensor registrerar är en levande person

I den första delen, att bestämma att det är en levande person som kamerans bildsensor registrerar, ska risker i varje led av bildupptagningen och den efterföljande överföringen beaktas (vägledande för detta är avsnitt 5.1 i ISO/IEC 30107-1). Det innebär bland annat att så långt det är praktiskt möjligt säkerställa att det kameran registrerar är en avbildning av en verklig närvarande person, att bilden verkligen kommer från kamerans bildsensor samt att bilden överförs i oförvanskat skick till utfärdaren för analys.

Många samverkande metoder förväntas användas för att förhindra att bedragare lyckas kringgå dessa kontroller. Som exempel kan nämnas djupledanalys av bildsekvenser för att kunna avgöra att det är ett tredimensionellt ansikte som avbildas. Bildsekvenserna bör också analyseras efter artefakter som datorgenerering och -manipulation av bilder kan lämna efter sig. Analys bör även göras av strukturer och mönster i till exempel hud och ögon, för att skilja dessa från avbildningar på till exempel papper och bildskärmar. Metoder ska också användas för att förinspelade sekvenser inte ska kunna användas.

Dessa sammansatta funktioner ska ha genomgått ett provningsförfarande som visar att funktionen för att detektera manipulationer av olika slag, med den givna konfigurationen avseende tröskelvärden för negativa och positiva falska utslag (APCER resp. NPCER), motstår alla kända subversiva metoder som står till buds för en motiverad och erfaren motståndare som använder sig av allmänt tillgänglig teknik. I vanligt förekommande kriterier för provning motsvarar detta nivå 2 eller B, och svarar även mot definitionen av en antagonist med måttlig (eng. moderate) angreppspotential enligt CC/CEM.[3] Provningen ska ha genomförts med utgångspunkt i vedertagna metoder, till exempel ISO/IEC 30107-3, och vara utförd av kompetent, erkänt och oberoende provningsorgan. Fullständig rapport från provningen ska kunna tillhandahållas Digg.

Då såväl kända subversiva metoder som tillgänglig teknik ständigt utvecklas innebär det att provningen av funktionen måste upprepas med viss regelbundenhet. Hur ofta styrs av utvecklingen, men förnyad provning bör ske åtminstone vart tredje år. Det betyder också att mindre förbättringar av funktionen får göras under tiden, men att om mer genomgripande ändringar sker eller om tröskelvärden ändras, måste en förnyad provning med dessa förutsättningarna göras innan den nya funktionen kan tas i bruk.

[3] Jfr. ISO/IEC 18045:2022, Methodology for IT Security Evaluation, Bilaga B.4.

Jämförelse av ansiktsbilderna

Nästa steg är att jämföra anletsdragen mellan de olika ansiktsbilderna. För detta ska ansiktsigenkänningsteknik användas, eventuellt i kombination med manuell granskning.

Den biometriska analysen av bilderna bör göras på flera nivåer, dels genom analys av ansiktets geometri men också så kallad periokulär analys med fokus på ögonområdena bör utnyttjas. Utfallet av sådana biometriska analyser är inte binärt. Analysen faller istället ut med någon konfidensnivå. Beroende på hur gränsvärdena för denna konfidensnivå sätts erhålls olika förhållanden mellan falska positiva utslag (eng. false acceptance rate, FAR) och falska negativa utslag (eng. false rejection rate, FRR). FAR och FRR används här så som de är definierade i ISO/IEC 19795-1.

De biometriska algoritmerna och teknikerna för ansiktsigenkänning ska testas systematiskt mot referensdatauppsättningar för att visa en mycket låg förekomst av FAR. Som riktvärde bör FAR inte överstiga 1:10 000 (0,01 %) för den konfidensnivå som systemet är konfigurerat med under drift. Detta värde ska innefatta det antal försök till verifiering som systemet tillåter. Frekvensen för FRR påverkar effektiviteten och användarupplevelsen, men har ingen betydelse för säkerheten varför något riktvärde för FRR inte anges här.

Uppföljning och utvärdering

Utfallet av samtliga kontroller i processen ska dokumenteras och bevaras för att möjliggöra uppföljning. Detta underlag krävs bland annat för utvärdering av de valda tröskelvärdena och för att kunna förbättra säkerhetsfunktionerna med tiden. Utfärdare kan också dra nytta av denna information för att förbättra användarupplevelsen och öka andelen lyckade identifieringar.

Då analyser och kontroller med sannolikhet pekar mot att manipulationsförsök förekommer ska utgivningsprocessen avbrytas omedelbart och manuell handläggning ta vid. Sökanden ska inte ges fler försök att genomgå identifieringsprocessen till dess att händelsen utretts. Om det finns indikationer på att stulna eller manipulerade ID-handlingar används ska varje sådant fall analyseras för att reda ut om det finns anledning att misstänka att ett urkundsbrott har begåtts.

Registrering

K5.14 Utfärdare av Svensk e-legitimation ska, med beaktande av tillämpliga regler för persondataskydd, föra register över anslutna användare och de tilldelade elektroniska legitimationshandlingarna, och hålla detta register aktuellt.

Vägledning till K5.14

Det förväntas att utfärdare håller grundläggande personuppgifter som är knutna till anslutna innehavare i eget register för att kunna uppfylla de förpliktelser som följer av tillitsramverket. Detta register ska hållas aktuellt och bör uppdateras med förändringar från officiellt register varje helgfri vardag.

Identitetsintyg som lämnas enligt avsnitt 8 ska grundas i dessa uppgifter, snarare än eventuella uppgifter lagrade i själva e-legitimationshandlingen. Om personuppgifter lagras i e-legitimationshandlingen, bör även dessa hållas aktuella. Vid förändring bör sådana uppgifter förnyas inom 30 dagar. Om inte så skett bör e-legitimationshandlingen spärras.

Utfärdaren är normalt personuppgiftsansvarig för de uppgifter som samlas in och behandlas i registret, samt för de i övrigt tillkommande uppgifter som behandlas och kan knytas till fysiska personer. Sådan behandling måste följa bestämmelserna i EU:s dataskyddsförordning (EU) 2016/679. Bland annat innebär de rättsliga förpliktelser som följer av förordningen att en utfärdare som behandlar personuppgifter ska, baserat på riskerna som är förknippade med behandlingen, göra en samlad bedömning av riskerna som behandlingen medför och införa en väl avvägd säkerhetsnivå. Vidare ska endast de personuppgifter samlas in som är nödvändiga för ändamålet, och bevaras endast så länge som de behövs för detta ändamål.

6. Utfärdande och spärr av e-legitimation

Utformning av tekniska hjälpmedel

K6.1 Tekniska hjälpmedel:

Nivå 2 och 3: Tekniska hjälpmedel för elektronisk identifiering genom Svensk e-legitimation ska utformas enligt sådan tvåfaktorsprincip att en del består i elektroniskt lagrad information som användaren ska inneha och en del i det som användaren ska bruka för att aktivera e-legitimationen.

Nivå 4: Tekniska hjälpmedel för elektronisk identifiering genom Svensk e-legitimation ska utformas enligt sådan tvåfaktorsprincip att en del består i en personlig säkerhetsmodul som användaren ska inneha och en del i det som användaren ska bruka för att aktivera säkerhetsmodulen.

Vägledning till K6.1

Det finns tre huvudkategorier av så kallade autentiseringsfaktorer; “något man vet” (en personlig kod), “något man är” (biometriska egenskaper) eller “något man har” (t.ex. en dator, koddosa, mobiltelefon eller aktivt kort).

Med personlig kod avses lösenord, lösenfraser, sifferkombinationer eller annan uppgift som endast innehavaren känner till. Det innebär att innehavaren bevisar sin identitet genom "något man vet".

Innehav av en tingest i någon form som lagrar ett kryptografiskt nyckelmaterial, dvs. “något man har”, utgör en annan autentiseringsfaktor. Den är inte tillräcklig som enda autentiseringsfaktor på grund av risken för plötslig förlust av kontroll över denna del.

- Exempel: Ett s.k. blixtmeddelande (notis) till en mobiltelefon är för svagt skydd om det inte kombineras med kod eller biometriavläsning, då meddelandet ofta enkelt kan avläsas och kvitteras av någon som för tillfället förfogar över mobiltelefonen (beroende på telefonens inställningar).

- Engångskoder sända via SMS ska inte användas som autentiseringsfaktor på grund av de underliggande sårbarheter som finns i telefonisystemen.

Den grundläggande autentiseringsfunktionen för något man är är förmågan att avläsa biometriska egenskaper från en levande människa genom utrustning som är i direkt kontakt med personen i fråga, och där denna utrustning är tillräckligt säker och tillförlitlig i både att läsa av den biometriska egenskapen och i att avgöra om avtrycket är äkta (det vill säga att det är avläst från en verklig människa). Biometrilösningar kan därför vara ett alternativ eller komplement till aktiveringskod.

För samtliga tillitsnivåer för Svensk e-legitimation krävs flerfaktorsautentisering. Utgångspunkten för tillitsnivåerna 2 och 3 är att innehav av (fysisk kontroll över) en lagrad datastruktur av något slag kombineras med en personlig kod eller tillförlitlig biometrisk avläsning. Utfärdare som tillåter biometrisk avläsning som kompletterande autentiseringsfaktor ska analysera de biometriska sensorernas tillförlitlighet och endast tillåta användning av sådana som anses ge ett tillräckligt skydd.

För tillitsnivå 4 ska personlig fysisk säkerhetsmodul användas i kombination med personlig kod. En sådan enhet skyddar de kritiska nyckelparametrarna från såväl logiska som fysiska försök att röja dem. Vanligen är det fråga om ett så kallat aktivt kort, men motsvarade funktionalitet kan integreras i till exempel telefoner, USB-enheter, klockor och accessoarer. Den personliga säkerhetsmodulen lagrar nyckelmaterialet och utför de kryptografiska operationerna på ett sådant sätt att de kritiska nyckelparametrarna aldrig lämnar säkerhetsmodulen. Det är lämpligt att sådana enheter har genomgått ett certifieringsförfarande enligt Common Criteria (ISO/IEC 15408) gentemot en för ändamålet relevant skyddsprofil som bekräftar tillförlitligheten i skyddsmekanismerna.

För tillitsnivå 4 ska biometri tills vidare inte användas som en autentiseringsfaktor, detta då de biometriska sensorer som finns tillgängliga idag för en bredare användning inte bedöms vara tillräckligt tillförlitliga för den högsta tillitsnivån. Denna bedömning följer av den praxis som utarbetats inom eIDAS samarbetsorgan.

K6.2 Aktiveringsmekanismen och personlig kod ska utformas så att det är osannolikt att en utomstående kan forcera skyddet, ens på maskinell väg.

Nivå 3 och 4: Skyddet ska innefatta mekanismer som förhindrar kopiering och manipulation av e-legitimationshandlingen.

Vägledning till K6.2

Bestämmelsen innebär att komplexitetskraven på den personliga koden måste utformas så att resurserna som krävs för att röja den står i proportion till e-legitimationens övriga säkerhetsegenskaper, innebärande att denna del inte ska vara en svagare länk än någon annan del i kedjan av säkerhetskontroller.

Detta kan åstadkommas på flertalet olika sätt, till exempel:

- I de fall en personlig säkerhetsmodul används, att denna blockeras efter ett visst antal felaktiga aktiveringsförsök, där antalet tillåtna försök står i proportion till aktiveringskodens komplexitet.

- I de fall andra tvåfaktorslösningar än personlig säkerhetsmodul används bör kontrollerna göras direkt mot utfärdaren, och att denne därmed kan spärra den elektroniska identiteten efter ett visst antal felaktiga försök.

E-legitimationshandlingar som utformas enligt kraven för tillitsnivå 3 bör likväl dra nytta av hårdvarubaserat skydd i syfte att ytterligare försvåra för utomstående att röja nyckelmaterialet. Sådana hårdvarubaserade skyddsmekanismer finns som regel inbyggt i alla idag förekommande modeller av smarttelefoner.

E-legitimationshandlingar som endast ska uppfylla kraven för tillitsnivå 2 får kunna kopieras eller flyttas mellan enheter, då detta i vissa fall kan vara en önskvärd egenskap. Hårdvarubaserat skydd är därför heller inte ett krav på denna tillitsnivå.

I fråga om en enskild teknisk utformning uppfyller kraven i tillitsramverket ska en samlad bedömning göras. I bedömningen ska utöver tidigare nämnda aspekter även vägas in de möjligheter som tillgänglig teknik ger, som kan nyttjas för att ytterligare stärka skyddet. Det innebär också att skyddet förväntas utvecklas över tid med hänsyn till både de risker och de möjligheter som kan följa av teknik- och omvärldsutvecklingen.

K6.3 Användare av Svensk e-legitimation ska på eget initiativ kunna byta eller begära ny personlig kod, och genom vägledning eller automatisk framställning få hjälp att upprätthålla kraven i K6.2.

Om e-legitimationen är utformad på sådant sätt att personlig kod inte kan bytas, ska användare istället, under samma förutsättningar, skyndsamt kunna erhålla en ny e-legitimation med ny personlig kod som via ett spärrförfarande ersätter den föregående.

Vägledning till K6.3

Denna bestämmelse syftar till att säkerställa att det ska vara enkelt för användaren att byta personlig kod om denne misstänker att koden kan ha blivit röjd.

Ett specialfall av kravuppfyllnad är istället för att användaren på egen hand byter personlig kod, att samma effekt åstadkoms genom att begära spärr av e-legitimationshandlingen och att innehavaren tillhandahålls en ny e-legitimation med ny personlig kod. Detta alternativ får dock inte medföra påtagligt krångel eller ytterligare kostnader för användaren, för att inte riskera att användare avhåller sig från att spärra e-legitimationer vars aktiveringskod kanske blivit röjd. Sådan nyutgivning behöver också uppfylla samma tillitskrav som gällde för utgivningen av den ursprungliga e-legitimationen.

K6.4 Utfärdare av Svensk e-legitimation ska säkerställa att de uppgifter som registreras för elektronisk identifiering av innehavare unikt representerar sökanden och tillskrivs personen i fråga vid utfärdandet av e-legitimationshandlingen.

Vägledning till K6.4

Kravet innebär att varje enskild e-legitimationshandling ska tilldelas en unik identifierare, och att denna ska kopplas entydigt till en fysisk person. Det betyder också att fiktiva personnummer eller samordningsnummer inte får förekomma, och att det heller inte får förekomma situationer där en sammanblandning av två e-legitimationshandlingars identifierare (el. motsv.) är möjlig.

K6.5 Giltighetstiden för utfärdade e-legitimationer ska begränsas med hänsyn till e-legitimationshandlingens säkerhetsegenskaper och riskerna för missbruk. E-legitimationens giltighetstid får vara längst 5 år.

Vägledning till K6.5

Giltighetstiden för utgivna e-legitimationer ska begränsas till att gälla i maximalt 5 år. Det är emellertid rimligt att begränsa giltighetstiden ytterligare, särskilt för de typer av e-legitimationer vars nycklar eller koder över tid löper större risk att röjas till obehöriga. Detta gäller i första hand e-legitimationshandlingar som inte baseras på en personlig säkerhetsmodul. Dessa typer av e-legitimationshandlingar bör förnyas genom att grunden för identifieringen (koder, nyckelmaterial) byts ut på regelbunden basis.

Även e-legitimationer som baseras på personlig säkerhetsmodul ska dock begränsas i giltighetstid, men får förlängas genom ett återverifieringsförfarande i vilket användaren bekräftar för utfärdaren att denne fortfarande har den personliga säkerhetsmodulen under sin kontroll (inom giltighetstiden). Syftet är att säkerhetsmoduler som kommit på avvägar tids nog spärras och därmed avregistreras.

Tillhandahållande av e-legitimationshandling

K6.6 Tillhandahållande på distans:

Nivå 2: En utfärdare av Svensk e-legitimation ska tillhandahålla e‑legitimationshandlingen på ett sätt som bekräftar kontaktuppgifter förda i officiellt register eller sådana uppgifter som registrerats i samband med elektroniskt förfarande enligt K5.13 Nivå 2.

Nivå 3: En utfärdare av Svensk e-legitimation som tillhandahåller en e-legitimation via elektroniskt förfarande som är förenligt med K5.11 Nivå 3, K5.12 Nivå 3 eller K5.13 Nivå 3 ska vid nyutgivning, separat och säkerhetsmässigt oberoende från tillhandahållandet, säkerställa att användaren informeras om att sådan e-legitimationshandling har överlämnats, eller genom andra åtgärder säkerställa motsvarande grad av kontroll över att denne uppmärksammas vid risk för identitetsstöld i samband med tillhandahållandet.

Nivå 4: En utfärdare av Svensk e-legitimation som tillhandahåller en e-legitimation via elektroniskt förfarande som är förenligt K5.12 Nivå 4 ska vid nyutgivning, separat och säkerhetsmässigt oberoende från tillhandahållandet, säkerställa att användaren informeras om att sådan e-legitimationshandling har överlämnats.

K6.7 Tillhandahållande vid personligt besök:

En utfärdare av Svensk e-legitimation ska, vid personligt besök och efter utförd identitetskontroll i enlighet med K5.10, tillhandahålla den elektroniska legitimationshandlingen mot undertecknad kvittens, och ska vidare tillhandahålla den del som användaren ska bruka för att aktivera e-legitimationen separat och säkerhetsmässigt oberoende från tillhandahållandet av e-legitimationshandlingen på basis av kontaktuppgifter förda i officiellt register eller andra uppgifter av motsvarande trovärdighetsgrad.

Vägledning till K6.6 – K6.7

Tillhandahållandet av e-legitimationshandlingen är en särskilt kritisk fas i utgivningsprocessen. Bestämmelserna i denna del syftar till att förhindra eller försvåra att en e-legitimationshandling hamnar i fel händer.

Tillhandahållandesätt som involverar två säkerhetsmässigt separata vägar är en möjliggörare för flera säkerhetshöjande kontroller. Genom att grunda en del av tillhandahållandet i uppgifter som registreras eller verifieras oberoende av registraturen, och som därvid inte kan förändras eller kontrolleras av en person i denna funktion, minskas det säkerhetsmässiga beroendet till enstaka personer inom registraturfunktionen. Syftet är att i första hand lindra:

- personalrelaterade risker i registraturfunktionen, där en person under hot eller av andra orsaker försöker erhålla en e-legitimation i en annan persons namn, och

- risker som härrör till brister i identifieringen av sökanden; till exempel genom förfalskade ID-handlingar vid personligt besök, eller på distans genom andra typer av bedrägliga metoder, bland annat innefattande missbruk av annans elektroniska ID-handling, intrång eller manipulation av IT-system, med mera.

Används utgivningskontor eller andra utlämningsställen i ett utgivningsförfarande som baseras på personligt besök, kan kravet på tillhandahållande genom två separata vägar även åstadkommas genom en separation av arbetsuppgifter i registraturfunktionen.

Sker utgivningen automatiserat och helt på distans, uppstår inte personalrelaterade risker på samma sätt. Vid distansutgivningsförfarandet är det istället de mer IT-relaterade riskerna som behöver hanteras. Då en sådan helt automatiserad metod ofta innebär att såväl e-legitimationshandling som personlig kod tillhandahålls samtidigt, ska istället en bekräftelse sändas via en alternativ och säkerhetsmässigt separat kanal. Det ger den enskilde ett bättre utgångsläge i att upptäcka försök till identitetsstöld, och denne kan snabbt vidta åtgärder för att begränsa skadeverkan av sådana handlingar.

Grundläggande är alltså att inte basera hela tillhandahållandet på samma kommunikationskanal eller på en person i registraturen. Om till exempel tillhandahållandet vid personligt besök eller elektroniskt på distans även involverar traditionellt brev direkt från utfärdarfunktionen till folkbokföringsadressen, det vill säga till den adress som finns registrerad i officiellt register, kan återkopplingen göras helt oberoende av registraturfunktionen och därvid uppfylla kraven för tillhandahållandet.

I vissa situationer kanske det inte är praktiskt möjligt att skicka brev till personens folkbokföringsadress. Sådana situationer skulle bland annat kunna tänkas uppkomma vid utfärdande av e-legitimationer till utlandssvenskar, där alltså svensk folkbokföringsadress saknas, eller inom särskilda yrkesgrupper där tjänsten fordrar att personen vistas på annan plats under längre tid.

I sådana fall kan alternativa kontaktuppgifter användas under förutsättning att hela utfärdandeprocessen kan genomföras med likvärdig säkerhet. Det kan till exempel uppnås genom inhämtning av alternativa kontaktuppgifter intygade av personens arbetsgivare, uppdragsgivare eller motsvarande. Det förutsätts då att inhämtning eller verifiering av sådana uppgifter sker på ett sätt som gör att det inte uppstår ett säkerhetsmässigt beroende till enstaka personer inom utfärdarorganisationen eller registraturen. För personer med skyddade personuppgifter kan bekräftelser förmedlas till personen via Skatteverkets postförmedlingstjänst, både inom Sverige och utomlands.

Det är också möjligt att skicka bekräftelser elektroniskt, vilket många gånger kan vara en fördel då de når den enskilde snabbt och inte sällan ger en högre säkerhet än en traditionell brevlåda. Det krävs då att denna alternativa elektroniska kanal grundas i uppgifter som registrerats och verifierats oberoende av tillhandahållandet av e-legitimationen. Grundläggande är att denna kommunikationskanal inte har ett säkerhetsmässigt beroende till den e-legitimation som ska ges ut. Det får alltså inte vara möjligt att med hjälp av e-legitimationen ta kontroll över eller ändra den alternativa kommunikationskanalen vid utgivningstillfället. Även om det är möjligt att uppdatera sådana kontaktuppgifter via den kanal som tillhandahållande av e-legitimationshandlingen sker genom, kan utfärdare säkerställa att den elektroniska bekräftelsen även sänds till de kontaktuppgifter som funnit registrerade en viss tid innan utgivningen sker. På så sätt är det rimligt säkerställt att bekräftelsen når fram till personen ifråga, även om en bedragare vid utgivningstillfället försöker manipulera den alternativa kommunikationskanalen. Det förutsätts också att den alternativa kommunikationskanalen är verifierad på något sätt, så att det är rimligt säkerställt att endast mottagaren kan ta del av information som sänds denna väg, till exempel genom att denna kanal används regelbundet även för andra ändamål av väsentlig betydelse.

För tillhandahållande på nivå 2 gäller att kontaktvägar som sökanden etablerar vid ansökningstillfället, då sökanden blivit identifierad, också får användas för att tillhandahålla e-legitimationen. Det kan till exempel vara fråga om tillhandahållande via en säker kanal till en app, som sökanden också använt för grundidentifieringen. Därtill får utfärdare även tillhandahålla en e-legitimation på nivå 2 genom vanligt brev till folkbokföringsadressen.

Spärrtjänst

K6.8 Utfärdare av Svensk e-legitimation ska tillhandahålla en spärrtjänst med god tillgänglighet där användaren kan spärra sin e-legitimation.

K6.9 Utfärdare av Svensk e-legitimation ska skyndsamt och på ett säkert sätt behandla och effektuera spärrbegäran, och vidta sådana åtgärder för att förhindra systematiskt missbruk av spärrtjänsten eller andra sådana avsiktliga handlingar som leder till omfattande spärr av elektroniska legitimationshandlingar, så att användares e-legitimationer är tillgängliga när de behövs.

Vägledning till K6.8 – K6.9

Utfärdare ska tillhandahålla en spärrtjänst där användaren dygnet runt kan spärra sin e-legitimation. Spärrtjänsten måste skyddas mot missbruk, så att det är rimligt säkerställt att den som begär spärr är behörig att göra sådan spärrbegäran. Identifiering av den som begär spärr kan till exempel göras genom tidigare angivet mobiltelefonnummer (SMS) eller via e-post.

För att säkerställa att innehavare kan spärra sina e-legitimationer då så krävs, ska utfärdare också ha ändamålsenlig beredskap för att hantera överbelastningsangrepp i de delar som rör spärrtjänsten.