Transportmodell Utökad-bas

Specifikation av Transportmodell Utökad bas.

Anslutning för leverantörer av meddelandesystem

Sammanfattning

Sammanfattad beskrivning av transportmodell Utökad bas

Denna sida innehåller en specifikation av transportmodellen och riktar sig främst till deltagare (deltagarorganisation/leverantör av meddelandesystem) samt accesspunktsoperatörer.

Identitet: base-ext-sigenc

Version: 1.2

Livscykelstatus: Fastställd

Ägare: Digg

Arkitekturstil: CEF eDelivery fyrhörningsmodell

Transportmodell Utökad bas innebär att meddelanden som ställs ut av deltagaren ska krypteras och signeras redan i deltagarens system (meddelandetjänst) och dekrypteras i den mottagande deltagarens system (meddelandetjänst). Det innebär att accesspunktsoperatörerna inte har tillgång till nyttolasten i klartext.

1. Inledning

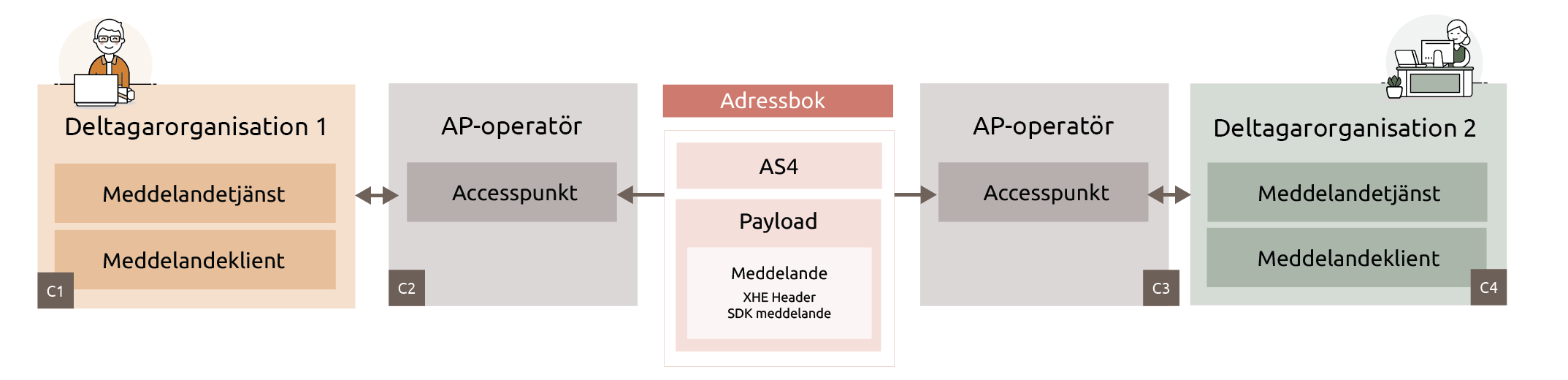

Transportmodellen baseras på en fyrhörningsmodell där deltagare kan utväxla meddelanden genom användning av accesspunktsfunktioner som kan tillhandahållas av leverantörer (accesspunktsoperatörer).

Figur 1 Illustration av fyrhörningsmodellen och dess roller. Se bilden i ett större format. png, 60.8 kB.

Transportmodell Utökad bas och kryptering av meddelanden redan i deltagarens verksamhetssystem/tjänst.

1.1 Villkor och förutsättningar för användning

Transportmodellen ska endast användas för de meddelandetyper och samverkansprocesser där modellen bedömts som lämplig. Transportmodellen baseras på ett asynkront utväxlingsmönster som gör att det lämpar sig för situationer där deltagarnas verksamhetssystem bör/måste vara löst kopplade till varandra.

Deltagarna måste vara överens (genom princip inom federation eller bilateralt) om vilka slags certifikat och certifikatsutgivare som ska användas för signering och kryptering av meddelanden.

I federationens anpassningar mot plattform för eDelivery (federationsdeklarationen) regleras huruvida certifikatspubliceringstjänsten ska användas eller om certifikat ska utväxlas/distribueras manuellt mellan Deltagarna.

Om certifikatspubliceringstjänsten används måste Deltagarens verksamhetssystem/meddelandetjänst som ska kryptera och/eller kontrollera avsändares certifikat ha access till tjänsten.

1.2 Aktörer och roller

Roll | Beskrivning |

|---|---|

Deltagare | Den organisation som i en samverkansprocess med en annan Deltagare utväxlar meddelanden |

Accesspunktsoperatör | Den organisation som utför accesspunktsfunktioner för förmedling av meddelanden på uppdrag av Deltagare |

1.3 Accesspunktsoperatörs beroenden till andra komponenter och specifikationer

För implementation av transportmodellen se även komponentspecifikationen Certifikatspublicering – REST-bindning mot SMP

2. Nyttor med Transportmodell utökad bas

- Användning av deltagares signering/kryptering av meddelande ger

- utökad kontroll av ett meddelandets riktighet och ursprung.

- utökad försäkran om konfidentialitet då deltagarens leverantör inte får tillgång till meddelandet i klartext.

- Användning av certifikatspubliceringstjänsten ger

- utökad försäkran om certifikatets riktighet där certifikatspubliceringstjänsten signerar metadatat.

- förenklad distribution av de publika certifikat som används för kryptering och för autentisering av motparten (den deltagare man utväxlar meddelanden med).

3. Användningsfall

Exempel på användningsfall då denna transportmodell kan användas är:

Överföring av sekretessbelagd information som kan innehålla integritetskänsliga och känsliga personuppgifter.

3.1 Transportmodellen

3.1.1 Händelser

Accesspunktsoperatörer sänder, mottager och kvitterar meddelanden på respektive Deltagares uppdrag.

Deltagare utfärdar, sänder, mottager, validerar och kvitterar (acceptans eller avvisning) meddelanden som utväxlats via sin Accesspunktsoperatör.

Deltagare krypterar, dekrypterar, signerar meddelanden samt kontrollerar att signatur gjorts av avsändande Deltagare

3.1.2 Loggning och spårning

Loggning ska utföras i enlighet med definierade regler och rutiner för accesspunktsoperatör.

3.1.3 Validering

Validering av meddelanden ska utföras i enlighet med definierade regler för deltagare.

3.1.4 Felhantering

Felhantering ska utföras i enlighet med de regler och rutiner som är definierade för accesspunktsoperatörer, infrastrukturen och deltagare.

3.1.5 Incidenthantering

Incidenter ska hanteras i enlighet med de regler och rutiner som är definierade för accesspunktsoperatörer och deltagare.

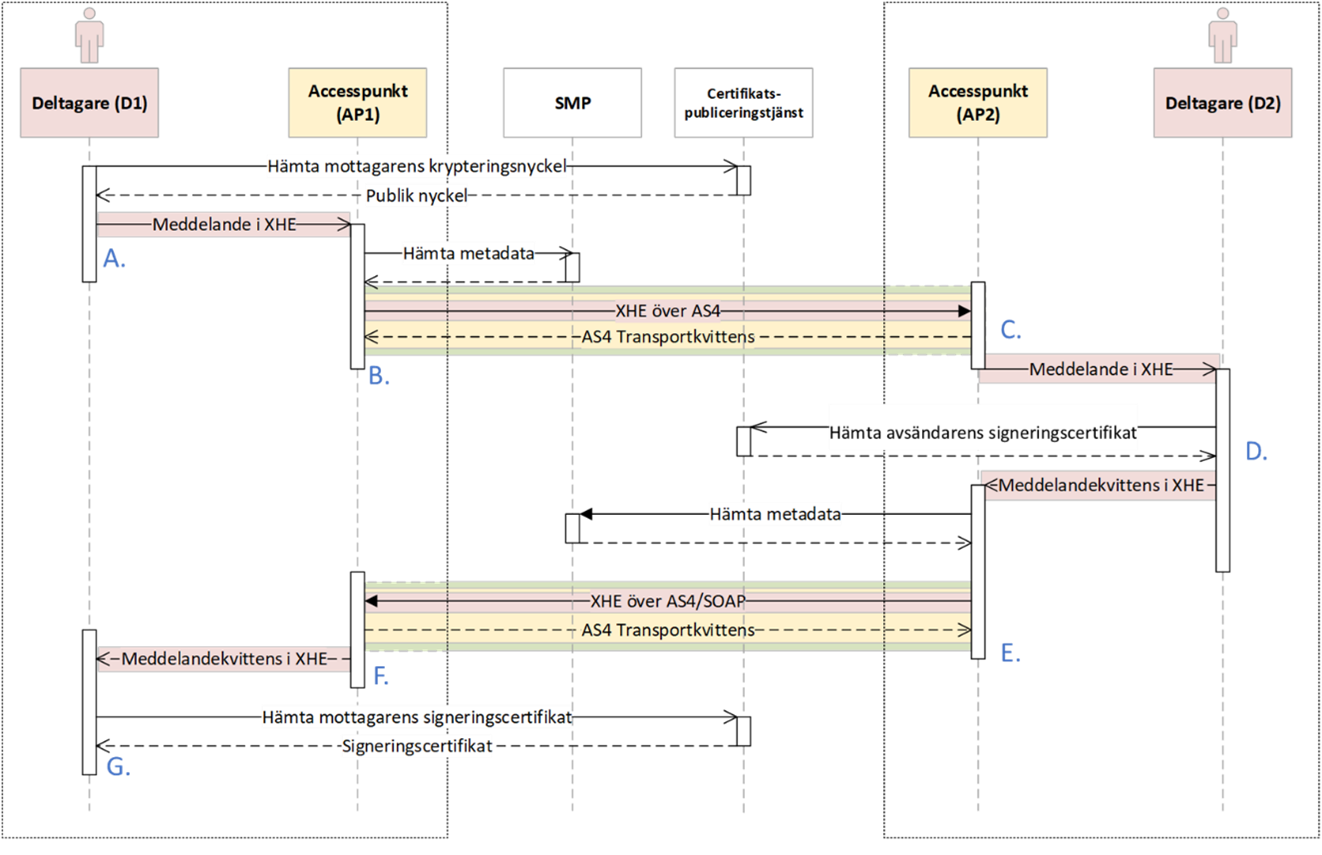

Nedan beskrivs två typiska användningsfall av denna transportmodell. Båda användningsfallen kan överskådligt illustreras med hjälp av detta sekvensdiagram.

Figur 2 Illustration av sekvensen av aktiviteter. Se figuren i större format. png, 264.7 kB.

3.1.6 Tekniskt AF: Översändning av meddelande med positiv kvittens

Detta användningsfall beskriver hur ett meddelande transporteras och kvitteras enligt Transportmodell Utökad bas.

Användningsfall

Beskrivning

Lyckad överföring av krypterat och signerat meddelande som tas emot, dekrypteras, valideras, accepteras och kvitteras.

Roller

Deltagare (D1 och D2), Accesspunktsoperatör (AP1 och AP2)

Antaganden

Båda Deltagare är registrerad på korrekt sätt i SMP. Båda Deltagare har publicerat sina publika certifikat i Certifikatspubliceringstjänsten.

Flöde

A. Förbereda, validera, kryptera, kuvertera, signera och initiera överföring (Deltagare 1)

1. Deltagare (D1) avser sända meddelande till en annan Deltagare (D2).

2. D1 skapar och validerar meddelandet utifrån de principer som beskrivs i aktuell meddelandespecifikation.

3. D1 gör slagning mot Certifikatspubliceringstjänsten för att hämta D2 publika nyckel

4. D1 krypterar meddelandets nyttolast

5. D1 förpackar meddelandet i ett kuvert i enlighet med Kuverteringsprofil XHE. I kuvertet framgår bland annat identifierare för avsedd mottagare (D2), samverkansprocess och meddelandetyp.

6. D1 signerar meddelandet med sitt certifikat

7. D1 gör oavsiktligt en förändring av meddelandets XML-struktur och bryter därmed förändringsskyddet

8. D1 överlämnar meddelandet till sin accesspunktsoperatör (AP1).

B. Adressuppslagning, transportkuvertering och överföring av meddelande (Accesspunktsoperatör 1)

9. AP1 gör, baserad på kuvertets uppgifter, slagning i SMP för att hämta nödvändiga parametrar för att utföra en överföring enligt Transportprofil AS4.

10. AP1 kontrollerar att AP2:s certifikat som hämtats från SMP är utfärdat till en för federationen godkänd accesspunkt.

11. AP1 använder AP2:s publika nyckel som hämtats från SMP för att kryptera innehållet i AS4-försändelsen.

12. AP1 etablerar en säker anslutning (enligt de principer för TLS som används i federationen) till AP2 och sänder meddelandet.

C. Mottagning av meddelande, transportkvittering och loggning (Accesspunktsoperatör 2)

13. AP2 tar emot AS4-försändelsen och kontrollerar att dess signatur är korrekt och att certifikatet är utfärdat till en för federationen godkänd accesspunkt.

14. AP2 returnerar en synkron AS4-kvittens på att meddelandet tagits emot.

15. AP1 och AP2 loggar händelsen.

16. AP2 kontrollerar att kuvertet är i överensstämmelse med vad som gäller för den avsedda mottagaren och överlämnar meddelandet till D2.

D. Mottagning av meddelande, validering av signatur och skapande av meddelandekvittens (Deltagare 2)

17. D2 gör slagning i Certifikatspubliceringstjänsten för att hämta D1 certifikat

18. D2 kontrollerar att certifikat är giltigt och validerar signaturen

19. D2 upptäcker att signaturen inte validerar korrekt då meddelandet

20. D2 dekrypterar inte meddelandets nyttolast

21. D2 skapar en meddelandekvittens med referens till det mottagna meddelandet och med statuskod som visar att det ej accepterat och med orsakskod att signaturen inte stämmer

22. D2 validerar och kuverterar och signerar meddelandekvittensen i enlighet med Kuverteringsprofil XHE och överlämnar meddelandet till AP2.

E. Adressuppslagning, transportkuvertering och överföring av meddelandekvittens (Accesspunktsoperatör 2)

23. AP2 kontrollerar kuvert, gör slagning i SMP och överför meddelandet till AP1 enligt Transportprofil AS4.

F. Mottagning av meddelandekvittens, transportkvittering och loggning (Accesspunktsoperatör 1)

24. AP1 tar emot AS4-försändelsen och kontrollerar att dess signatur är korrekt och att certifikatet är utfärdat till en för federationen godkänd accesspunkt.

25. AP1 returnerar en synkron AS4-kvittens på att meddelandet tagits emot.

26. AP1 och AP2 loggar händelsen.

27. AP1 kontrollerar kuvert och överlämnar meddelandet till D1.

G. Mottagning av meddelandekvittens och validering av signatur (Deltagare 1)

28. D1 gör slagning i Certifikatspubliceringstjänsten för att hämta D2 certifikat

29. D1 kontrollerar att certifikat är giltigt och validerar meddelandekvittensens signaturen

30. D1 läser meddelandekvittensen och kan konstatera att D2 inte accepterat meddelandet.

31. D1 kan med ledning av meddelandekvittensens orsakskoder förstå varför avvisning skett och kan rätta/korrigera sin lösning.

Flödet klart.

Resultat

Meddelande överfört från D1 till D2 och kvittens om att det accepterats har returnerats till D1.

Exempel

Överföring av meddelande som bär känslig information såsom en orosanmälan eller registerutdrag

3.1.7 Tekniskt AF: Översändning av meddelande som ej accepteras på grund av valideringsfel av nyttolast

Detta användningsfall beskriver hur ett meddelande transporteras och där meddelandet inte accepterats då avsändaren oavsiktligt modifierat meddelandet efter att det signerats och på så sätt brutit förändringsskyddet. Meddelandekvittens innehåller orsakskod som kan hjälpa avsändande deltagare i sin felsökning.

Användningsfall

Beskrivning

Överföring av krypterat och signerat meddelande som innehåller fel då förändringsskyddet brutits innan det skickas. Meddelanden tas emot, dekrypteras, valideras, accepteras ej och kvitteras.

Roller

Deltagare (D1 och D2), Accesspunktsoperatör (AP1 och AP2)

Antaganden

Båda Deltagare är registrerad på korrekt sätt i SMP.

Båda Deltagare har publicerat sina publika certifikat i Certifikatspubliceringstjänsten.

Flöde

. Förbereda, validera, kryptera, kuvertera, signera och initiera överföring (Deltagare 1)

1. Deltagare (D1) avser sända meddelande till en annan Deltagare (D2).

2. D1 skapar och validerar meddelandet utifrån de principer som beskrivs i aktuell meddelandespecifikation.

3. D1 gör slagning mot Certifikatspubliceringstjänsten för att hämta D2 publika nyckel

4. D1 krypterar meddelandets nyttolast

5. D1 förpackar meddelandet i ett kuvert i enlighet med Kuverteringsprofil XHE. I kuvertet framgår bland annat identifierare för avsedd mottagare (D2), samverkansprocess och meddelandetyp.

6. D1 signerar meddelandet med sitt certifikat

7. D1 gör oavsiktligt en förändring av meddelandets XML-struktur och bryter därmed förändringsskyddet

8. D1 överlämnar meddelandet till sin accesspunktsoperatör (AP1).

B. Adressuppslagning, transportkuvertering och överföring av meddelande (Accesspunktsoperatör 1)

9. AP1 gör, baserad på kuvertets uppgifter, slagning i SMP för att hämta nödvändiga parametrar för att utföra en överföring enligt Transportprofil AS4.

10. AP1 kontrollerar att AP2:s certifikat som hämtats från SMP är utfärdat till en för federationen godkänd accesspunkt.

11. AP1 använder AP2:s publika nyckel som hämtats från SMP för att kryptera innehållet i AS4-försändelsen.

12. AP1 etablerar en säker anslutning (enligt de principer för TLS som används i federationen) till AP2 och sänder meddelandet.

C. Mottagning av meddelande, transportkvittering och loggning (Accesspunktsoperatör 2)

13. AP2 tar emot AS4-försändelsen och kontrollerar att dess signatur är korrekt och att certifikatet är utfärdat till en för federationen godkänd accesspunkt.

14. AP2 returnerar en synkron AS4-kvittens på att meddelandet tagits emot.

15. AP1 och AP2 loggar händelsen.

16. AP2 kontrollerar att kuvertet är i överensstämmelse med vad som gäller för den avsedda mottagaren och överlämnar meddelandet till D2.

D. Mottagning av meddelande, validering av signatur och skapande av meddelandekvittens (Deltagare 2)

17. D2 gör slagning i Certifikatspubliceringstjänsten för att hämta D1 certifikat

18. D2 kontrollerar att certifikat är giltigt och validerar signaturen

19. D2 upptäcker att signaturen inte validerar korrekt då meddelandet

20. D2 dekrypterar inte meddelandets nyttolast

21. D2 skapar en meddelandekvittens med referens till det mottagna meddelandet och med statuskod som visar att det ej accepterat och med orsakskod att signaturen inte stämmer

22. D2 validerar och kuverterar och signerar meddelandekvittensen i enlighet med Kuverteringsprofil XHE och överlämnar meddelandet till AP2.

E. Adressuppslagning, transportkuvertering och överföring av meddelandekvittens (Accesspunktsoperatör 2)

23. AP2 kontrollerar kuvert, gör slagning i SMP och överför meddelandet till AP1 enligt Transportprofil AS4.

F. Mottagning av meddelandekvittens, transportkvittering och loggning (Accesspunktsoperatör 1)

24. AP1 tar emot AS4-försändelsen och kontrollerar att dess signatur är korrekt och att certifikatet är utfärdat till en för federationen godkänd accesspunkt.

25. AP1 returnerar en synkron AS4-kvittens på att meddelandet tagits emot.

26. AP1 och AP2 loggar händelsen.

27. AP1 kontrollerar kuvert och överlämnar meddelandet till D1.

G. Mottagning av meddelandekvittens och validering av signatur (Deltagare 1)

28. D1 gör slagning i Certifikatspubliceringstjänsten för att hämta D2 certifikat

29. D1 kontrollerar att certifikat är giltigt och validerar meddelandekvittensens signaturen

30. D1 läser meddelandekvittensen och kan konstatera att D2 inte accepterat meddelandet.

31. D1 kan med ledning av meddelandekvittensens orsakskoder förstå varför avvisning skett och kan rätta/korrigera sin lösning.

Flödet klart.

Resultat

Meddelande överfört från D1 till D2 och kvittens om att det inte accepterats har returnerats till D1.

Exempel

Överföring av meddelande som bär känslig information såsom en orosanmälan eller registerutdrag

4. Krav på deltagare

- Meddelanden som utväxlas måste ha nödvändig metadata associerad till sig så att det går att identifiera mottagare, avsändare, typ av meddelande och samverkansprocess samt uppgift om tidpunkt när det skapats.

- Nyttolast i det meddelande som utväxlas med denna transportmodell ska krypteras av avsändande Deltagare enligt de principer som beskrivs i Kuverteringsprofil XHE.

- Meddelandekvittens som utväxlas med denna transportmodell ska inte krypteras.

- Meddelande (och meddelandekvittens) som utväxlas med denna transportmodell ska krypteras av avsändande Deltagare enligt de principer som beskrivs i Kuverteringsprofil XHE.

- Validering av meddelanden ska utföras i enlighet med de principer som gäller för samverkansprocess och meddelandespecifikation. (Exempelvis kan en meddelandespecifikation ha XSD, Schematron eller motsvarande valideringsartefakter samt regler om i vilket läge de ska användas).

- Deltagare ska vara registrerade i SMP med ett DocumentIdentifier som indikerar vilken transportmodell som används.

- En Deltagare som skickar meddelande enligt en transportmodellska vara registrerad i SMP för att kunna ta emot meddelandekvittens enligt samma transportmodell.

- Då ett meddelande mottagits enligt en transportmodell ska meddelandekvittens returernas enligt samma transportmodell.

- Meddelandekvittens ska valideras innan den skickas.

- Meddelandekvittens som tagits emot ska inte i sin tur kvitteras med en meddelandekvittens.

- Om federationen använder Certifikatspubliceringstjänsten ska Deltagares certifikat vara publicerad där

- Om federationen inte använder Certifikatspubliceringstjänsten ska Deltagares certifikat i förväg vara ömsesidigt kända/utväxlade

5. Krav på accesspunkt

5.1 Tillämpning av Adresseringsmodellen

Transportmodell Utökad bas kräver att accesspunkters tekniska adressering baseras på uppgifter som hämtats från SMP.

6. Tillämpning av Informationssäkerhets- och tillitsmodellen

6.1 Säkerhetsåtgärder

Denna transportmodell baseras på tjänster och tekniska specifikationer som etablerar en rad säkerhetsmekanismer.

Säkerhetsåtgärd | Security Function (CEF/EU) | Definition/Omfattning |

|---|---|---|

Förändringsskydd under transport | Transport Integrity | AP till AP genom AS4 kryptering och signering samt TLS

Deltagare till Deltagare genom kryptering av nyttolast |

Identifiering/ Ursprungskontroll av avsändare | Authentication Sender | AP till AP genom matchning av AP-certifikatet subjekt och transportkuvertets identifierare för avsändande AP.

Deltagare till Deltagare genom avsändande Deltagares signatur och slagning i Certifikatspubliceringstjänsten för att verifiera att avsändaren använder rätt certifikat. |

Auktorisation av Sändning | Authorisation of Sending | AP till AP genom att certifikat visar att AP är godkänd för aktuell federation och miljö

Deltagare till Deltagare genom slagning i SMP och tillit till att denna information är korrekt. |

Identifiering av mottagare | Receiver Authentication | AP till AP genom att certifikat i tjänstemetadatat visar att AP är godkänd för aktuell federation och miljö. Kontroll av att den synkrona kvittensens signatur överensstämmer med certifikat från tjänstemetadata.

Deltagare till Deltagare genom slagning i SMP och tillit till att denna information är korrekt samt genom slagning i Certifikatspubliceringstjänst för att verifiera mottagarens certifikat |

Förändringsskydd av meddelande | Message Integrity | AP till AP genom AS4 kryptering och signering samt TLS

Deltagares integration med sin AP genom inre säkerhet

Deltagare till Deltagare genom kryptering och signering av nyttolast |

Insynsskydd för kommunikation | Message Confidentiality – non-persistent | AP till AP genom AS4 kryptering samt TLS

Deltagare till Deltagare genom kryptering av nyttolast |

Insynsskydd för lagrade meddelanden | Message Confidentiality – persistent | Deltagare till Deltagare genom kryptering av nyttolast |

Tidstämpel på meddelande | Message Timestamp | AP till AP genom AS4 tidsstämpel (signerad av avsändande AP)

Deltagare till Deltagare genom att kuvert är tidsstämplat (och signerat) |

Ursprungskontroll av (av)sändare | Addressee Identification / Party Identification | AP till AP genom matchning av AP-certifikatet subjekt och transportkuvertets identifierare för avsändande AP.

Deltagare till Deltagare genom slagning i Certifikatspubliceringstjänsten för att kontrollera att avsändarens signatur är i överensstämmelse avsändarens publicerade certifikat |

Oavvislighet av meddelande | Non Repudiation of Origin | AP till AP genom att meddelande signeras med avsändandes APs certifikat.

Deltagare till Deltagare genom att meddelandet är signerat |

Oavvislighet av kvittens | Non-Repudiation of Receipt | AP till AP genom att transportkvittens signeras med mottagande APs certifikat.

Deltagare till Deltagare genom att meddelandet är signerat |

Robust meddelandeutväxling | Reliable Message | AP till AP genom synkron transportkvittens

Deltagare till Deltagare genom asynkron meddelandekvittens |

Ditt svar hjälper oss att förbättra sidan

Senast uppdaterad: